ओपन वायफाय ऍक्सेस पॉइंट्सच्या धोक्यांबद्दल, पासवर्ड कसे रोखले जाऊ शकतात याबद्दल.

आज आपण प्रोग्राम वापरून Wi-Fi वर पासवर्ड इंटरसेप्ट करणे आणि वाय-फाय वर कुकीज इंटरसेप्ट करणे हे पाहू.

मुळे हल्ला होणार आहे स्निफिंग.

स्निफिंग- स्निफचे भाषांतर "स्निफ" असे केले जाते. स्निफिंग तुम्हाला इंटरनेटवरील नेटवर्क ॲक्टिव्हिटीचे विश्लेषण करण्यास, वापरकर्ता कोणत्या साइटला भेट देतो ते पाहण्याची आणि पासवर्ड इंटरसेप्ट करण्यास अनुमती देते. परंतु इंटरनेटवर कोणताही डेटा पाठवणारे व्हायरस ऐकण्यासाठी देखील त्याचा उपयोग उपयुक्त कारणांसाठी केला जाऊ शकतो.

मी दाखवत असलेली पद्धत अगदी प्राचीन आणि सोपी आहे. खरं तर, आपण प्रोग्राम अधिक जोरदारपणे वापरू शकता.

प्रोग्रामची अधिकृत वेबसाइट sniff.su (लिंक कॉपी करा आणि नवीन टॅबमध्ये उघडा), तुम्ही ती विभागात डाउनलोड करू शकता "डाउनलोड करा".

विंडोज, युनिक्स सिस्टम आणि Android साठी एक आवृत्ती आहे.

आम्ही विंडोजसाठी विचार करू कारण ही सर्वात लोकप्रिय प्रणाली आहे आणि येथे प्रोग्राम सर्वात प्रगत आहे.

तुमचा ब्राउझर किंवा अँटीव्हायरस प्रोग्राम धोकादायक असल्याची तक्रार करू शकतो, परंतु तुम्हाला हे समजले आहे की हा एक हॅक प्रोग्राम आहे आणि तो नेहमी अशा हॅकला प्रतिसाद देईल.

प्रोग्राम झिप आर्काइव्हमध्ये डाउनलोड केला आहे, तुम्हाला फक्त प्रोग्राम एका फोल्डरमध्ये अनझिप करणे आणि ते वापरणे आवश्यक आहे, काहीही स्थापित करण्याची आवश्यकता नाही.

प्रोग्राममध्ये वाय-फाय नेटवर्कवर विविध Mitm हल्ले आयोजित करण्याची क्षमता आहे.

ओपन वायफाय हॉटस्पॉट्सचे धोके दर्शविण्यासाठी हा लेख पूर्णपणे माहितीच्या उद्देशाने लिहिलेला आहे. आणि मी तुम्हाला इतर लोकांच्या डेटाचे संरक्षण करण्यासाठी गुन्हेगारी दायित्वाची आठवण करून देऊ इच्छितो.

सेवा avi1तुमच्या Instagram प्रोफाइलवर सदस्यांना ऑर्डर करण्याच्या संधीसाठी चित्तथरारक स्वस्त किमतीची ऑफर देते. खूप मेहनत आणि वेळ न घालवता, आत्ताच वाढलेली ऑनलाइन लोकप्रियता किंवा विक्री मिळवा.

इंटरसेप्टर एनजी प्रोग्रामसह कार्य करणे

तर, प्रोग्राम इंटरसेप्टर-NG.exe द्वारे लॉन्च केला जातो.

प्रोग्राममध्ये इंग्रजी इंटरफेस आहे, परंतु जर तुम्ही आत्मविश्वासाने संगणक वापरकर्ता असाल, तर मला वाटते की तुम्ही ते शोधून काढाल.

खाली सेट अप वर एक व्हिडिओ असेल (ज्यांना वाचण्याऐवजी पाहणे पसंत करतात त्यांच्यासाठी).

- तुमच्याकडे त्यापैकी बरेच असल्यास शीर्षस्थानी इच्छित नेटवर्क निवडा.

- प्रकार बदला इथरनेट/वायफाय, तुमच्याकडे वाय-फाय असल्यास, तुम्हाला वाय-फाय चिन्ह (नेटवर्क निवडीच्या डावीकडे) निवडावे लागेल.

- बटण दाबा स्कॅन मोड(रडार चिन्ह)

— रिकाम्या फील्डमध्ये, राइट-क्लिक करा आणि संदर्भ मेनूमध्ये क्लिक करा स्मार्ट स्कॅन

— नेटवर्कशी कनेक्ट केलेली सर्व उपकरणे दिसून येतील

— बळी निवडा (शिफ्ट की दाबून धरून तुम्ही प्रत्येकजण निवडू शकता), फक्त राउटर स्वतःच चिन्हांकित करू नका, त्याचा IP सहसा 192.168.1.1 असतो.

- निवडल्यानंतर, उजवे-क्लिक करा आणि क्लिक करा नॅटमध्ये जोडा

- टॅबवर जा नॅट

- IN स्टेल्थ आयपीशेवटचा अंक कोणत्याही अव्यवस्थित अंकात बदलण्याचा सल्ला दिला जातो, यामुळे तुमचा खरा आयपी लपविला जाईल.

- एक टिक लावा SSL पट्टीआणि SSL Mitm.

- क्लिक करा सेटिंग्ज(उजवीकडे गीअर्स).

- एक टिक लावा पुनरुत्थान(हे तुम्हाला एन्क्रिप्टेड Https प्रोटोकॉलचे पासवर्ड आणि कुकीज रोखण्याची परवानगी देईल) आणि काढून टाका स्पूफ आयपी/मॅक. तुम्ही बॉक्स चेक करू शकता कुकी किलर, त्याबद्दल धन्यवाद, पीडिताला वर्तमान पृष्ठातून बाहेर काढले जाईल, उदाहरणार्थ सोशल नेटवर्क, आणि पीडितेला पासवर्ड पुन्हा एंटर करावा लागेल आणि आम्ही तो रोखू. चित्रासह सेटिंग्जची तुलना करा.

— येथे सेटअप पूर्ण झाले आहे, चेकमार्कसह सेटिंग्ज बंद करा.

— सेटअप पूर्ण झाला आहे, तुम्ही हल्ला सुरू करू शकता.

- शीर्षस्थानी बटण दाबा स्निफिंग सुरू करा/थांबवा(त्रिकोण), त्याच विंडोमध्ये तळाशी असलेल्या रेडिएशन आयकॉनवर क्लिक करा एआरपी विष सुरू/थांबवा

- टॅबवर जा पासवर्ड मोडआणि विंडोमध्ये उजवे-क्लिक करा आणि निवडा कुकीज दाखवा("यामुळे पीडितांनी एंटर केलेल्या कुकीज आणि पासवर्ड दाखवता येतील")

तेच आहे, आम्ही कोणीतरी संकेतशब्द प्रविष्ट करण्याची वाट पाहत आहोत.

कधीकधी असे होते की इंटरनेट कार्य करणे थांबवते, स्वतः इंटरनेटवर प्रवेश करण्याचा प्रयत्न करा, जर ते कार्य करत नसेल तर प्रोग्राम रीस्टार्ट करा.

माझ्या लक्षात आले की पासवर्ड इंटरसेप्ट करणे नेहमीच शक्य नसते, परंतु खरं तर ते जवळजवळ अपयशाशिवाय कार्य करते.

इतकेच, आम्ही Wi-Fi वर पासवर्ड इंटरसेप्ट करणे आणि वाय-फाय वर कुकीज इंटरसेप्ट करणे हे पाहिले.

स्वतःची काळजी घ्या

चित्र दाखवते की कुकीमध्ये wordpress_logged_in_263d663a02379b7624b1028a58464038=admin ही ओळ आहे. हे मूल्य कुकीमध्ये एनक्रिप्टेड स्वरूपात आहे आणि Achilles उपयुक्तता वापरून सहजपणे रोखले जाऊ शकते, परंतु Achilles मध्ये बहुतेक प्रकरणांमध्ये तुम्ही विशिष्ट एंट्रीचा हॅश पाहू शकता. सर्व्हरला विनंती पाठवण्यापूर्वी, आपण ही ओळ कोणत्याही समान रीतीने पुनर्स्थित करण्याचा प्रयत्न करू शकता (जरी या प्रकरणात काही अर्थ नाही) - प्रयत्नांची संख्या मर्यादित नाही. त्यानंतर, पाठवा बटण वापरून सर्व्हरला ही विनंती पाठवून, तुम्ही प्रशासकासाठी अभिप्रेत असलेल्या सर्व्हरकडून प्रतिसाद प्राप्त करू शकता.

मागील उदाहरणामध्ये, तुम्ही वापरकर्ता आयडीचे थेट स्पूफिंग वापरू शकता. याव्यतिरिक्त, पॅरामीटरचे नाव, ज्याचे मूल्य प्रतिस्थापन हॅकरसाठी अतिरिक्त संधी प्रदान करते, ते खालील असू शकतात: वापरकर्ता (उदाहरणार्थ, USER=JDOE), ID स्ट्रिंगसह कोणतीही अभिव्यक्ती (उदाहरणार्थ, USER=JDOE किंवा SESSIONID= BLAHBLAH), प्रशासक (उदाहरणार्थ, ADMIN= TRUE), सत्र (उदाहरणार्थ, SESSION=ACTIVE), कार्ट (उदाहरणार्थ, CART=FULL), तसेच TRUE, FALSE, ACTIVE, INACTIVE सारख्या अभिव्यक्ती. सामान्यतः, कुकीजचे स्वरूप हे ज्या अनुप्रयोगासाठी वापरले जाते त्यावर अवलंबून असते. तथापि, कुकीज वापरून ऍप्लिकेशन त्रुटी शोधण्यासाठी या टिपा जवळजवळ सर्व फॉरमॅटवर लागू होतात.

कुकी काढण्याविरूद्ध क्लायंट-साइड काउंटरमेजर्स

सर्वसाधारणपणे, वापरकर्त्यांनी प्रमाणीकरणासाठी आणि संवेदनशील डेटा संचयित करण्यासाठी कुकीज वापरणाऱ्या वेब साइट्सपासून सावध असले पाहिजे. हे देखील लक्षात ठेवणे आवश्यक आहे की प्रमाणीकरणासाठी कुकीज वापरणाऱ्या वेबसाइटने वापरकर्तानाव आणि संकेतशब्द कूटबद्ध करण्यासाठी किमान SSL प्रोटोकॉलला समर्थन देणे आवश्यक आहे, कारण या प्रोटोकॉलच्या अनुपस्थितीत, डेटा एन्क्रिप्ट न करता प्रसारित केला जातो, ज्यामुळे ते अवरोधित करणे शक्य होते. नेटवर्कवर पाठवलेला डेटा पाहण्यासाठी सोपी सॉफ्टवेअर टूल्स वापरणे.

कुकीजचा वापर सुलभ करण्यासाठी कुकाबुरा सॉफ्टवेअरने एक साधन विकसित केले आहे. टूलला कुकीपल म्हणतात ( http://www.kburra.com/cpal.html (www.kburra.com पहा)). जेव्हा एखादी वेब साइट मशीनवर कुकी स्थापित करण्याचा प्रयत्न करते तेव्हा वापरकर्त्याला सतर्क करण्यासाठी हा प्रोग्राम तयार केला जातो आणि वापरकर्ता या क्रियेला परवानगी देऊ शकतो किंवा नाकारू शकतो. तत्सम कुकी ब्लॉकिंग फंक्शन्स आज सर्व ब्राउझरमध्ये उपलब्ध आहेत.

वेब ब्राउझर अद्यतने नियमितपणे स्थापित करण्याचे आणखी एक कारण म्हणजे या प्रोग्राममधील सुरक्षा त्रुटी सतत ओळखल्या जात आहेत. तर, बेनेट हॅसल्टन आणि जेमी मॅककार्थी यांनी एक स्क्रिप्ट तयार केली जी, लिंकवर क्लिक केल्यानंतर, क्लायंटच्या मशीनमधून कुकीज पुनर्प्राप्त करते. परिणामी, वापरकर्त्याच्या मशीनवर असलेल्या कुकीजची सर्व सामग्री उपलब्ध होते.

हँडल वापरूनही अशा प्रकारची हॅकिंग करता येते

अशा गोष्टींमुळे आमचा वैयक्तिक डेटा धोक्यात येणार नाही याची खात्री करण्यासाठी, मी हे स्वतः करतो आणि प्रत्येकाला नेहमी HTML कोड (ई-मेल क्लायंट, मीडिया प्लेअर, ब्राउझर इ.) सह कार्य करणारे सॉफ्टवेअर अपडेट करण्याचा सल्ला देतो.

बरेच लोक फक्त कुकीज अवरोधित करणे पसंत करतात, परंतु बऱ्याच वेब साइट्सना कुकीज ब्राउझ करणे आवश्यक असते. निष्कर्ष - जर नजीकच्या भविष्यात एखादे नाविन्यपूर्ण तंत्रज्ञान दिसले जे आपल्याला कुकीजशिवाय करू देते, तर प्रोग्रामर आणि प्रशासक सुटकेचा श्वास घेतील, परंतु सध्या कुकीज हॅकरसाठी एक चवदार अन्नपदार्थ राहतील! हे खरे आहे, कारण अजून चांगला पर्याय अस्तित्वात नाही.

सर्व्हर-साइड काउंटरमेजर्स

सर्व्हर सुरक्षा सुनिश्चित करण्यासाठी शिफारसींच्या बाबतीत, तज्ञ एक सोपा सल्ला देतात: अगदी आवश्यक असल्याशिवाय कुकी यंत्रणा वापरू नका! संप्रेषण सत्राच्या समाप्तीनंतर वापरकर्त्याच्या सिस्टमवर राहणाऱ्या कुकीज वापरताना विशेष काळजी घेणे आवश्यक आहे.

अर्थात, हे समजून घेणे महत्त्वाचे आहे की कुकीज वापरकर्त्याच्या प्रमाणीकरणासाठी वेब सर्व्हरला सुरक्षा प्रदान करण्यासाठी वापरल्या जाऊ शकतात. तुमच्या ऍप्लिकेशनला कुकीज वापरण्याची आवश्यकता असल्यास, तुम्ही प्रत्येक सत्रासाठी वेगवेगळ्या शॉर्ट-लाइव्ह की वापरण्यासाठी कुकी यंत्रणा कॉन्फिगर केली पाहिजे आणि हॅकिंगसाठी हॅकर्सद्वारे वापरल्या जाणाऱ्या फायलींमध्ये माहिती न ठेवण्याचा प्रयत्न करा (जसे की ADMIN=TRUE) .

याव्यतिरिक्त, कुकीजचा तुमचा वापर अधिक सुरक्षित करण्यासाठी, तुम्ही संवेदनशील माहिती काढण्यापासून रोखण्यासाठी कुकी एन्क्रिप्शन वापरू शकता. अर्थात, कुकी तंत्रज्ञानासह कार्य करताना एन्क्रिप्शन सर्व सुरक्षा समस्या सोडवत नाही, परंतु ही पद्धत वर वर्णन केलेल्या सर्वात मूलभूत हॅकस प्रतिबंध करेल.

“हॅकिंग टूल्स असलेला स्मार्टफोन? असे काही नाही,” आम्ही तुम्हाला नुकतेच सांगितले असते. केवळ काही Maemo वर हल्ले अंमलात आणण्यासाठी काही नेहमीची साधने सुरू करणे शक्य होते. आता, अनेक परिचित साधने iOS आणि Android वर पोर्ट केली गेली आहेत आणि काही हॅक-टूल्स खास मोबाइल वातावरणासाठी लिहिली गेली आहेत. प्रवेश चाचण्यांमध्ये स्मार्टफोन लॅपटॉप बदलू शकतो का? आम्ही ते तपासायचे ठरवले.

अँड्रॉइड

अँड्रॉइड हे केवळ माणसांसाठीच नाही तर योग्य लोकांसाठीही एक लोकप्रिय व्यासपीठ आहे. येथे उपयुक्त ][-उपयुक्तांची संख्या फक्त चार्टच्या बाहेर आहे. यासाठी आम्ही सिस्टमच्या UNIX रूट्सचे आभार मानू शकतो - यामुळे Android वर अनेक टूल्सचे पोर्टिंग खूप सोपे झाले आहे. दुर्दैवाने, Google त्यापैकी काहींना Play Store मध्ये परवानगी देत नाही, त्यामुळे तुम्हाला संबंधित APK व्यक्तिचलितपणे स्थापित करावे लागेल. तसेच, काही युटिलिटीजना सिस्टीममध्ये जास्तीत जास्त प्रवेश आवश्यक असतो (उदाहरणार्थ, iptables फायरवॉल), त्यामुळे तुम्ही आधीपासून रूट ऍक्सेसची काळजी घ्यावी. प्रत्येक उत्पादक येथे स्वतःचे तंत्रज्ञान वापरतो, परंतु आवश्यक सूचना शोधणे अगदी सोपे आहे. लाइफहॅकर संसाधन (bit.ly/eWgDlu) द्वारे HOWTOs चा एक चांगला संच तयार केला गेला. तथापि, जर तुम्हाला येथे एखादे मॉडेल सापडले नाही, तर XDA-Developers forum (www.xda-developers.com) नेहमी मदतीसाठी येतो, जिथे तुम्हाला Android फोनच्या अक्षरशः कोणत्याही मॉडेलवर विविध माहिती मिळू शकते. एक मार्ग किंवा दुसरा, खाली वर्णन केलेल्या काही उपयुक्तता रूट प्रवेशाशिवाय कार्य करतील.पॅकेज मॅनेजर

BotBrew एका असामान्य पॅकेज व्यवस्थापकासह पुनरावलोकन सुरू करूया. विकसक त्याला "सुपर वापरकर्त्यांसाठी उपयुक्तता" म्हणतात आणि हे सत्यापासून दूर नाही. BotBrew स्थापित केल्यानंतर, तुम्हाला एक रेपॉजिटरी मिळेल जिथून तुम्ही Android साठी संकलित केलेली अनेक परिचित साधने डाउनलोड करू शकता. त्यांपैकी: पायथन आणि रुबी इंटरप्रीटर्स, त्यात लिहिलेली असंख्य टूल्स चालवण्यासाठी, tcpdump स्निफर आणि नेटवर्क विश्लेषणासाठी Nmap स्कॅनर, आवृत्ती नियंत्रण प्रणालीसह काम करण्यासाठी Git आणि Subversion आणि बरेच काही.नेटवर्क स्कॅनर

PIPS एक सुज्ञ स्मार्टफोन जो लॅपटॉपच्या विपरीत, तुमच्या खिशात सहज बसतो आणि कधीही संशय निर्माण करत नाही, तो नेटवर्क एक्सप्लोरेशनसाठी उपयुक्त ठरू शकतो. आपण Nmap कसे स्थापित करू शकता हे आम्ही आधीच वर सांगितले आहे, परंतु दुसरा पर्याय आहे. PIPS हे Nmap स्कॅनरचे पोर्ट आहे जे विशेषतः Android साठी रुपांतरित केले आहे, जरी अनधिकृत असले तरी. याचा अर्थ तुम्ही नेटवर्कवर त्वरीत सक्रिय डिव्हाइस शोधू शकता, फिंगरप्रिंटिंग पर्याय वापरून त्यांचे OS निर्धारित करू शकता, पोर्ट स्कॅन करू शकता - थोडक्यात, Nmap सक्षम आहे असे सर्वकाही करू शकता. फिंग

एक सुज्ञ स्मार्टफोन जो लॅपटॉपच्या विपरीत, तुमच्या खिशात सहज बसतो आणि कधीही संशय निर्माण करत नाही, तो नेटवर्क एक्सप्लोरेशनसाठी उपयुक्त ठरू शकतो. आपण Nmap कसे स्थापित करू शकता हे आम्ही आधीच वर सांगितले आहे, परंतु दुसरा पर्याय आहे. PIPS हे Nmap स्कॅनरचे पोर्ट आहे जे विशेषतः Android साठी रुपांतरित केले आहे, जरी अनधिकृत असले तरी. याचा अर्थ तुम्ही नेटवर्कवर त्वरीत सक्रिय डिव्हाइस शोधू शकता, फिंगरप्रिंटिंग पर्याय वापरून त्यांचे OS निर्धारित करू शकता, पोर्ट स्कॅन करू शकता - थोडक्यात, Nmap सक्षम आहे असे सर्वकाही करू शकता. फिंग  सर्व शक्ती असूनही Nmap वापरण्यात दोन समस्या आहेत. प्रथम, स्कॅनिंगचे पॅरामीटर्स लॉन्च कीजद्वारे प्रसारित केले जातात, जे तुम्हाला केवळ माहित नसावे, परंतु गैरसोयीचा मोबाइल कीबोर्ड वापरून प्रविष्ट करण्यात सक्षम देखील असेल. आणि दुसरे म्हणजे, कन्सोल आउटपुटमधील स्कॅनिंग परिणाम आम्हाला पाहिजे तसे स्पष्ट नाहीत. फिंग स्कॅनरमध्ये या उणीवा नसतात; ते नेटवर्क स्कॅन करते, फिंगरप्रिंटिंग करते आणि नंतर सर्व उपलब्ध उपकरणांची यादी स्पष्टपणे प्रदर्शित करते, त्यांना प्रकारानुसार विभाजित करते (राउटर, डेस्कटॉप, आयफोन आणि असेच). त्याच वेळी, प्रत्येक होस्टसाठी आपण खुल्या पोर्टची सूची द्रुतपणे पाहू शकता. शिवाय, इथूनच तुम्ही सिस्टीममध्ये स्थापित FTP क्लायंट वापरून FTP शी कनेक्ट करू शकता - खूप सोयीस्कर. नेटऑडिट

सर्व शक्ती असूनही Nmap वापरण्यात दोन समस्या आहेत. प्रथम, स्कॅनिंगचे पॅरामीटर्स लॉन्च कीजद्वारे प्रसारित केले जातात, जे तुम्हाला केवळ माहित नसावे, परंतु गैरसोयीचा मोबाइल कीबोर्ड वापरून प्रविष्ट करण्यात सक्षम देखील असेल. आणि दुसरे म्हणजे, कन्सोल आउटपुटमधील स्कॅनिंग परिणाम आम्हाला पाहिजे तसे स्पष्ट नाहीत. फिंग स्कॅनरमध्ये या उणीवा नसतात; ते नेटवर्क स्कॅन करते, फिंगरप्रिंटिंग करते आणि नंतर सर्व उपलब्ध उपकरणांची यादी स्पष्टपणे प्रदर्शित करते, त्यांना प्रकारानुसार विभाजित करते (राउटर, डेस्कटॉप, आयफोन आणि असेच). त्याच वेळी, प्रत्येक होस्टसाठी आपण खुल्या पोर्टची सूची द्रुतपणे पाहू शकता. शिवाय, इथूनच तुम्ही सिस्टीममध्ये स्थापित FTP क्लायंट वापरून FTP शी कनेक्ट करू शकता - खूप सोयीस्कर. नेटऑडिट  विशिष्ट होस्टचे विश्लेषण करताना, NetAudit उपयुक्तता अपरिहार्य असू शकते. हे कोणत्याही अँड्रॉइड डिव्हाइसवर कार्य करते (रूट नसलेले देखील) आणि आपल्याला नेटवर्कवरील डिव्हाइसेस द्रुतपणे ओळखण्याची परवानगी देत नाही, परंतु ऑपरेटिंग सिस्टम तसेच वेबवर वापरल्या जाणाऱ्या CMS सिस्टम निर्धारित करण्यासाठी मोठ्या फिंगरप्रिंटिंग डेटाबेसचा वापर करून त्यांचे परीक्षण करण्यास देखील अनुमती देते. सर्व्हर डेटाबेसमध्ये आता 3,000 हून अधिक डिजिटल फिंगरप्रिंट्स आहेत. नेट टूल्स

विशिष्ट होस्टचे विश्लेषण करताना, NetAudit उपयुक्तता अपरिहार्य असू शकते. हे कोणत्याही अँड्रॉइड डिव्हाइसवर कार्य करते (रूट नसलेले देखील) आणि आपल्याला नेटवर्कवरील डिव्हाइसेस द्रुतपणे ओळखण्याची परवानगी देत नाही, परंतु ऑपरेटिंग सिस्टम तसेच वेबवर वापरल्या जाणाऱ्या CMS सिस्टम निर्धारित करण्यासाठी मोठ्या फिंगरप्रिंटिंग डेटाबेसचा वापर करून त्यांचे परीक्षण करण्यास देखील अनुमती देते. सर्व्हर डेटाबेसमध्ये आता 3,000 हून अधिक डिजिटल फिंगरप्रिंट्स आहेत. नेट टूल्स  त्याउलट, जर तुम्हाला खालच्या स्तरावर काम करण्याची आणि नेटवर्कच्या ऑपरेशनचे काळजीपूर्वक परीक्षण करण्याची आवश्यकता असेल तर तुम्ही नेट टूल्सशिवाय करू शकत नाही. सिस्टम प्रशासकाच्या कामासाठी उपयुक्ततेचा हा एक अपरिहार्य संच आहे, जो आपल्याला डिव्हाइस कनेक्ट केलेल्या नेटवर्कच्या ऑपरेशनचे पूर्णपणे निदान करण्यास अनुमती देतो. पॅकेजमध्ये पिंग, ट्रेसरूट, एआरपी, डीएनएस, नेटस्टॅट, रूट यासारखे 15 पेक्षा जास्त विविध प्रकारचे प्रोग्राम आहेत.

त्याउलट, जर तुम्हाला खालच्या स्तरावर काम करण्याची आणि नेटवर्कच्या ऑपरेशनचे काळजीपूर्वक परीक्षण करण्याची आवश्यकता असेल तर तुम्ही नेट टूल्सशिवाय करू शकत नाही. सिस्टम प्रशासकाच्या कामासाठी उपयुक्ततेचा हा एक अपरिहार्य संच आहे, जो आपल्याला डिव्हाइस कनेक्ट केलेल्या नेटवर्कच्या ऑपरेशनचे पूर्णपणे निदान करण्यास अनुमती देतो. पॅकेजमध्ये पिंग, ट्रेसरूट, एआरपी, डीएनएस, नेटस्टॅट, रूट यासारखे 15 पेक्षा जास्त विविध प्रकारचे प्रोग्राम आहेत. वाहतूक हेराफेरी

रूट साठी शार्क tcpdump-आधारित स्निफर प्रामाणिकपणे सर्व डेटा pcap फाइलमध्ये लॉग करते, ज्याचा नंतर Wireshark किंवा Network Miner सारख्या परिचित उपयोगितांचा वापर करून अभ्यास केला जाऊ शकतो. एमआयटीएम हल्ल्यांसाठी कोणतीही क्षमता त्यामध्ये लागू केली जात नसल्यामुळे, ते तुमच्या रहदारीचे विश्लेषण करण्यासाठी एक साधन आहे. उदाहरणार्थ, संशयास्पद रेपॉजिटरीजमधून तुमच्या डिव्हाइसवर कोणते प्रोग्राम स्थापित केले जातात याचा अभ्यास करण्याचा हा एक चांगला मार्ग आहे. फेसनिफ

tcpdump-आधारित स्निफर प्रामाणिकपणे सर्व डेटा pcap फाइलमध्ये लॉग करते, ज्याचा नंतर Wireshark किंवा Network Miner सारख्या परिचित उपयोगितांचा वापर करून अभ्यास केला जाऊ शकतो. एमआयटीएम हल्ल्यांसाठी कोणतीही क्षमता त्यामध्ये लागू केली जात नसल्यामुळे, ते तुमच्या रहदारीचे विश्लेषण करण्यासाठी एक साधन आहे. उदाहरणार्थ, संशयास्पद रेपॉजिटरीजमधून तुमच्या डिव्हाइसवर कोणते प्रोग्राम स्थापित केले जातात याचा अभ्यास करण्याचा हा एक चांगला मार्ग आहे. फेसनिफ  जर आपण Android साठी लढाऊ ऍप्लिकेशन्सबद्दल बोललो तर, सर्वात सनसनाटी म्हणजे फेसनिफ, जे इंटरसेप्टेड वेब सत्रांमध्ये इंटरसेप्शन आणि इंजेक्शन लागू करते. प्रोग्रामसह एपीके पॅकेज डाउनलोड करून, आपण जवळजवळ कोणत्याही Android स्मार्टफोनवर हे हॅक साधन चालवू शकता आणि वायरलेस नेटवर्कशी कनेक्ट करून, विविध सेवांची खाती इंटरसेप्ट करू शकता: Facebook, Twitter, VKontakte आणि असेच - दहापेक्षा जास्त एकूण. ARP स्पूफिंग हल्ला वापरून सत्र अपहरण केले जाते, परंतु हल्ला केवळ असुरक्षित कनेक्शनवरच शक्य आहे (FaceNiff SSL ट्रॅफिकमध्ये वेज करण्यास सक्षम नाही). स्क्रिप्टडिसच्या प्रवाहावर अंकुश ठेवण्यासाठी, लेखकाने सत्रांची कमाल संख्या तीनपर्यंत मर्यादित केली - नंतर तुम्हाला विशेष सक्रियकरण कोडसाठी विकसकाशी संपर्क साधण्याची आवश्यकता आहे. DroidSheep

जर आपण Android साठी लढाऊ ऍप्लिकेशन्सबद्दल बोललो तर, सर्वात सनसनाटी म्हणजे फेसनिफ, जे इंटरसेप्टेड वेब सत्रांमध्ये इंटरसेप्शन आणि इंजेक्शन लागू करते. प्रोग्रामसह एपीके पॅकेज डाउनलोड करून, आपण जवळजवळ कोणत्याही Android स्मार्टफोनवर हे हॅक साधन चालवू शकता आणि वायरलेस नेटवर्कशी कनेक्ट करून, विविध सेवांची खाती इंटरसेप्ट करू शकता: Facebook, Twitter, VKontakte आणि असेच - दहापेक्षा जास्त एकूण. ARP स्पूफिंग हल्ला वापरून सत्र अपहरण केले जाते, परंतु हल्ला केवळ असुरक्षित कनेक्शनवरच शक्य आहे (FaceNiff SSL ट्रॅफिकमध्ये वेज करण्यास सक्षम नाही). स्क्रिप्टडिसच्या प्रवाहावर अंकुश ठेवण्यासाठी, लेखकाने सत्रांची कमाल संख्या तीनपर्यंत मर्यादित केली - नंतर तुम्हाला विशेष सक्रियकरण कोडसाठी विकसकाशी संपर्क साधण्याची आवश्यकता आहे. DroidSheep  FaceNiff च्या निर्मात्याला ते वापरण्यासाठी पैसे हवे असल्यास, DroidSheep हे समान कार्यक्षमतेसह पूर्णपणे विनामूल्य साधन आहे. खरे आहे, तुम्हाला अधिकृत वेबसाइटवर वितरण किट सापडणार नाही (हे जर्मनीच्या सुरक्षा उपयुक्ततेच्या कठोर कायद्यामुळे आहे), परंतु ते इंटरनेटवर कोणत्याही समस्यांशिवाय आढळू शकते. समान एआरपी स्पूफिंग वापरून लागू केलेल्या लोकप्रिय सोशल नेटवर्क्सच्या वापरकर्त्याच्या वेब सत्रांना रोखणे हे युटिलिटीचे मुख्य कार्य आहे. परंतु सुरक्षित कनेक्शनमध्ये समस्या आहे: FaceNiff प्रमाणे, DroidSheep HTTPS प्रोटोकॉलसह कार्य करण्यास स्पष्टपणे नकार देते. नेटवर्क स्पूफर

FaceNiff च्या निर्मात्याला ते वापरण्यासाठी पैसे हवे असल्यास, DroidSheep हे समान कार्यक्षमतेसह पूर्णपणे विनामूल्य साधन आहे. खरे आहे, तुम्हाला अधिकृत वेबसाइटवर वितरण किट सापडणार नाही (हे जर्मनीच्या सुरक्षा उपयुक्ततेच्या कठोर कायद्यामुळे आहे), परंतु ते इंटरनेटवर कोणत्याही समस्यांशिवाय आढळू शकते. समान एआरपी स्पूफिंग वापरून लागू केलेल्या लोकप्रिय सोशल नेटवर्क्सच्या वापरकर्त्याच्या वेब सत्रांना रोखणे हे युटिलिटीचे मुख्य कार्य आहे. परंतु सुरक्षित कनेक्शनमध्ये समस्या आहे: FaceNiff प्रमाणे, DroidSheep HTTPS प्रोटोकॉलसह कार्य करण्यास स्पष्टपणे नकार देते. नेटवर्क स्पूफर  ही उपयुक्तता खुल्या वायरलेस नेटवर्कची असुरक्षितता देखील दर्शवते, परंतु थोड्या वेगळ्या स्तरावर. हे वापरकर्त्याच्या सत्रांमध्ये व्यत्यय आणत नाही, परंतु HTTP ट्रॅफिकला स्पूफिंग अटॅक वापरून स्वतःहून जाण्याची परवानगी देते, त्याच्यासह निर्दिष्ट हाताळणी करत आहे. सामान्य खोड्यांपासून (साइटवरील सर्व चित्रे ट्रोलफेससह बदलणे, सर्व प्रतिमा फ्लिप करणे किंवा म्हणा, Google निकाल बदलणे) आणि फिशिंग हल्ल्यांसह समाप्त होणे, जेव्हा वापरकर्त्याला facebook.com, linkedin सारख्या लोकप्रिय सेवांची बनावट पृष्ठे दिली जातात. .com, vkontakte.ru आणि इतर अनेक. अँटी (zImperium LTD द्वारे Android नेटवर्क टूलकिट)

ही उपयुक्तता खुल्या वायरलेस नेटवर्कची असुरक्षितता देखील दर्शवते, परंतु थोड्या वेगळ्या स्तरावर. हे वापरकर्त्याच्या सत्रांमध्ये व्यत्यय आणत नाही, परंतु HTTP ट्रॅफिकला स्पूफिंग अटॅक वापरून स्वतःहून जाण्याची परवानगी देते, त्याच्यासह निर्दिष्ट हाताळणी करत आहे. सामान्य खोड्यांपासून (साइटवरील सर्व चित्रे ट्रोलफेससह बदलणे, सर्व प्रतिमा फ्लिप करणे किंवा म्हणा, Google निकाल बदलणे) आणि फिशिंग हल्ल्यांसह समाप्त होणे, जेव्हा वापरकर्त्याला facebook.com, linkedin सारख्या लोकप्रिय सेवांची बनावट पृष्ठे दिली जातात. .com, vkontakte.ru आणि इतर अनेक. अँटी (zImperium LTD द्वारे Android नेटवर्क टूलकिट)  अँड्रॉइडसाठी कोणती हॅक युटिलिटी सर्वात शक्तिशाली आहे हे विचारल्यास, अँटीला कदाचित प्रतिस्पर्धी नाही. हे एक वास्तविक हॅकर संयोजन आहे. प्रोग्रामचे मुख्य कार्य नेटवर्क परिमिती स्कॅन करणे आहे. पुढे, विविध मॉड्यूल लढाईत प्रवेश करतात, ज्याच्या मदतीने संपूर्ण शस्त्रागार कार्यान्वित केला जातो: रहदारीवर ऐकणे, एमआयटीएम हल्ले करणे आणि आढळलेल्या असुरक्षिततेचे शोषण करणे. खरे आहे, तोटे देखील आहेत. आपल्या डोळ्यांना पकडणारी पहिली गोष्ट म्हणजे असुरक्षिततेचे शोषण केवळ इंटरनेटवर असलेल्या केंद्रीय प्रोग्राम सर्व्हरवरून केले जाते, परिणामी बाह्य आयपी पत्ता नसलेले लक्ष्य विसरले जाऊ शकतात.

अँड्रॉइडसाठी कोणती हॅक युटिलिटी सर्वात शक्तिशाली आहे हे विचारल्यास, अँटीला कदाचित प्रतिस्पर्धी नाही. हे एक वास्तविक हॅकर संयोजन आहे. प्रोग्रामचे मुख्य कार्य नेटवर्क परिमिती स्कॅन करणे आहे. पुढे, विविध मॉड्यूल लढाईत प्रवेश करतात, ज्याच्या मदतीने संपूर्ण शस्त्रागार कार्यान्वित केला जातो: रहदारीवर ऐकणे, एमआयटीएम हल्ले करणे आणि आढळलेल्या असुरक्षिततेचे शोषण करणे. खरे आहे, तोटे देखील आहेत. आपल्या डोळ्यांना पकडणारी पहिली गोष्ट म्हणजे असुरक्षिततेचे शोषण केवळ इंटरनेटवर असलेल्या केंद्रीय प्रोग्राम सर्व्हरवरून केले जाते, परिणामी बाह्य आयपी पत्ता नसलेले लक्ष्य विसरले जाऊ शकतात. वाहतूक बोगदा

एकूण कमांडर सुप्रसिद्ध फाइल व्यवस्थापक आता स्मार्टफोनवर आहे! डेस्कटॉप आवृत्तीप्रमाणे, विविध नेटवर्क निर्देशिकांशी कनेक्ट करण्यासाठी प्लगइनची एक प्रणाली आहे, तसेच एक कॅनोनिकल दोन-पॅनेल मोड आहे - विशेषतः टॅब्लेटवर सोयीस्कर. SSH बोगदा

सुप्रसिद्ध फाइल व्यवस्थापक आता स्मार्टफोनवर आहे! डेस्कटॉप आवृत्तीप्रमाणे, विविध नेटवर्क निर्देशिकांशी कनेक्ट करण्यासाठी प्लगइनची एक प्रणाली आहे, तसेच एक कॅनोनिकल दोन-पॅनेल मोड आहे - विशेषतः टॅब्लेटवर सोयीस्कर. SSH बोगदा  ठीक आहे, परंतु खुल्या वायरलेस नेटवर्कवर प्रसारित होणाऱ्या तुमच्या डेटाची सुरक्षितता तुम्ही कशी सुनिश्चित करू शकता? VPN व्यतिरिक्त, ज्याला Android बॉक्सच्या बाहेर समर्थन देते, तुम्ही SSH बोगदा तयार करू शकता. या उद्देशासाठी, एक अद्भुत एसएसएच टनेल उपयुक्तता आहे, जी तुम्हाला निवडलेल्या ॲप्लिकेशन्सची रहदारी किंवा संपूर्ण सिस्टमला रिमोट एसएसएच सर्व्हरद्वारे रूट करण्याची परवानगी देते. ProxyDroid अनेकदा प्रॉक्सी किंवा SOX द्वारे रहदारी पाठवणे आवश्यक असते आणि या प्रकरणात ProxyDroid मदत करेल. हे सोपे आहे: तुम्हाला कोणते ॲप्लिकेशन ट्रॅफिक सुरंग करायचे आहे ते तुम्ही निवडता आणि प्रॉक्सी निर्दिष्ट करा (HTTP/HTTPS/SOCKS4/SOCKS5 समर्थित आहेत). अधिकृतता आवश्यक असल्यास, ProxyDroid देखील याचे समर्थन करते. तसे, कॉन्फिगरेशन प्रत्येकासाठी भिन्न सेटिंग्ज करून विशिष्ट वायरलेस नेटवर्कशी जोडले जाऊ शकते.

ठीक आहे, परंतु खुल्या वायरलेस नेटवर्कवर प्रसारित होणाऱ्या तुमच्या डेटाची सुरक्षितता तुम्ही कशी सुनिश्चित करू शकता? VPN व्यतिरिक्त, ज्याला Android बॉक्सच्या बाहेर समर्थन देते, तुम्ही SSH बोगदा तयार करू शकता. या उद्देशासाठी, एक अद्भुत एसएसएच टनेल उपयुक्तता आहे, जी तुम्हाला निवडलेल्या ॲप्लिकेशन्सची रहदारी किंवा संपूर्ण सिस्टमला रिमोट एसएसएच सर्व्हरद्वारे रूट करण्याची परवानगी देते. ProxyDroid अनेकदा प्रॉक्सी किंवा SOX द्वारे रहदारी पाठवणे आवश्यक असते आणि या प्रकरणात ProxyDroid मदत करेल. हे सोपे आहे: तुम्हाला कोणते ॲप्लिकेशन ट्रॅफिक सुरंग करायचे आहे ते तुम्ही निवडता आणि प्रॉक्सी निर्दिष्ट करा (HTTP/HTTPS/SOCKS4/SOCKS5 समर्थित आहेत). अधिकृतता आवश्यक असल्यास, ProxyDroid देखील याचे समर्थन करते. तसे, कॉन्फिगरेशन प्रत्येकासाठी भिन्न सेटिंग्ज करून विशिष्ट वायरलेस नेटवर्कशी जोडले जाऊ शकते. वायरलेस नेटवर्क

वायफाय विश्लेषक अंगभूत वायरलेस नेटवर्क व्यवस्थापक फार माहितीपूर्ण नाही. जर तुम्हाला जवळच्या ऍक्सेस पॉईंटचे संपूर्ण चित्र पटकन मिळवायचे असेल तर वायफाय विश्लेषक युटिलिटी ही एक उत्कृष्ट निवड आहे. हे केवळ जवळपासचे सर्व प्रवेश बिंदू दर्शवणार नाही, तर ते ज्या चॅनेलवर चालतात, त्यांचा MAC पत्ता आणि सर्वात महत्त्वाचे म्हणजे वापरलेले एन्क्रिप्शनचे प्रकार देखील प्रदर्शित करेल ("WEP" अशी प्रतिष्ठित अक्षरे पाहिल्यानंतर, आम्ही असे गृहीत धरू शकतो की सुरक्षित नेटवर्क प्रदान केले आहे). याव्यतिरिक्त, व्हिज्युअल सिग्नल सामर्थ्य निर्देशकास धन्यवाद, इच्छित प्रवेश बिंदू भौतिकरित्या कोठे आहे हे शोधण्याची आवश्यकता असल्यास उपयुक्तता आदर्श आहे. WiFiKill ही उपयुक्तता, त्याच्या विकसकाने सांगितल्याप्रमाणे, जेव्हा वायरलेस नेटवर्क संपूर्ण चॅनेल वापरणाऱ्या क्लायंटच्या क्षमतेने भरलेले असते तेव्हा उपयुक्त ठरू शकते आणि या क्षणी एक चांगले कनेक्शन आणि स्थिर कनेक्शन आवश्यक आहे. WiFiKill तुम्हाला इंटरनेटवरून क्लायंटला निवडकपणे किंवा विशिष्ट निकषावर आधारित डिस्कनेक्ट करण्याची परवानगी देते (उदाहरणार्थ, सर्व याब्लोको सदस्यांची चेष्टा करणे शक्य आहे). प्रोग्राम फक्त एआरपी स्पूफिंग हल्ला करतो आणि सर्व क्लायंटला स्वतःकडे पुनर्निर्देशित करतो. हे अल्गोरिदम मूर्खपणे iptables च्या आधारावर लागू केले जाते. हे फास्ट फूड वायरलेस नेटवर्कसाठी नियंत्रण पॅनेल आहे :).वेब ऍप्लिकेशन ऑडिट

HTTP क्वेरी बिल्डर संगणकावरून HTTP विनंत्या हाताळणे हा केकचा एक भाग आहे; यासाठी मोठ्या संख्येने उपयुक्तता आणि ब्राउझर प्लगइन आहेत. स्मार्टफोनच्या बाबतीत, सर्वकाही थोडे अधिक क्लिष्ट आहे. HTTP क्वेरी बिल्डर तुम्हाला आवश्यक असलेल्या पॅरामीटर्ससह सानुकूल HTTP विनंती पाठविण्यास मदत करेल, उदाहरणार्थ, इच्छित कुकी किंवा बदललेला वापरकर्ता-एजंट. विनंतीचा परिणाम मानक ब्राउझरमध्ये प्रदर्शित केला जाईल. राउटर ब्रूट फोर्स ADS 2

संगणकावरून HTTP विनंत्या हाताळणे हा केकचा एक भाग आहे; यासाठी मोठ्या संख्येने उपयुक्तता आणि ब्राउझर प्लगइन आहेत. स्मार्टफोनच्या बाबतीत, सर्वकाही थोडे अधिक क्लिष्ट आहे. HTTP क्वेरी बिल्डर तुम्हाला आवश्यक असलेल्या पॅरामीटर्ससह सानुकूल HTTP विनंती पाठविण्यास मदत करेल, उदाहरणार्थ, इच्छित कुकी किंवा बदललेला वापरकर्ता-एजंट. विनंतीचा परिणाम मानक ब्राउझरमध्ये प्रदर्शित केला जाईल. राउटर ब्रूट फोर्स ADS 2  जर साइट बेसिक ऍक्सेस ऑथेंटिकेशन वापरून पासवर्ड संरक्षित असेल, तर तुम्ही राउटर ब्रूट फोर्स एडीएस 2 युटिलिटी वापरून त्याची विश्वासार्हता तपासू शकता, सुरुवातीला ही युटिलिटी राउटर ॲडमिन पॅनलवर ब्रूट फोर्स पासवर्डसाठी तयार केली गेली होती, परंतु हे स्पष्ट आहे की ते असू शकते. समान संरक्षणासह इतर कोणत्याही संसाधनाविरूद्ध वापरले जाते. उपयुक्तता कार्य करते, परंतु स्पष्टपणे क्रूड आहे. उदाहरणार्थ, डेव्हलपर ब्रूट फोर्सची तरतूद करत नाही, तर डिक्शनरी वापरून फक्त ब्रूट फोर्स देतो. आणि डीओसीड

जर साइट बेसिक ऍक्सेस ऑथेंटिकेशन वापरून पासवर्ड संरक्षित असेल, तर तुम्ही राउटर ब्रूट फोर्स एडीएस 2 युटिलिटी वापरून त्याची विश्वासार्हता तपासू शकता, सुरुवातीला ही युटिलिटी राउटर ॲडमिन पॅनलवर ब्रूट फोर्स पासवर्डसाठी तयार केली गेली होती, परंतु हे स्पष्ट आहे की ते असू शकते. समान संरक्षणासह इतर कोणत्याही संसाधनाविरूद्ध वापरले जाते. उपयुक्तता कार्य करते, परंतु स्पष्टपणे क्रूड आहे. उदाहरणार्थ, डेव्हलपर ब्रूट फोर्सची तरतूद करत नाही, तर डिक्शनरी वापरून फक्त ब्रूट फोर्स देतो. आणि डीओसीड  स्लोलोरिस सारख्या वेब सर्व्हर अक्षम करण्यासाठी अशा सनसनाटी प्रोग्रामबद्दल तुम्ही नक्कीच ऐकले असेल. रिमोट वेब सर्व्हरसह जास्तीत जास्त कनेक्शन तयार करणे आणि धरून ठेवणे हे त्याच्या ऑपरेशनचे तत्त्व आहे, अशा प्रकारे नवीन क्लायंटला त्याच्याशी कनेक्ट होण्यापासून प्रतिबंधित करते. तर, AnDOSid हे तुमच्या Android डिव्हाइसमध्ये स्लोलोरिसचे ॲनालॉग आहे! मी तुम्हाला एक गुपित सांगेन, Apache वेब सर्व्हरवर चालणाऱ्या प्रत्येक चौथ्या वेबसाइटचे अस्थिर ऑपरेशन सुनिश्चित करण्यासाठी दोनशे कनेक्शन पुरेसे आहेत. आणि हे सर्व - आपल्या फोनवरून!

स्लोलोरिस सारख्या वेब सर्व्हर अक्षम करण्यासाठी अशा सनसनाटी प्रोग्रामबद्दल तुम्ही नक्कीच ऐकले असेल. रिमोट वेब सर्व्हरसह जास्तीत जास्त कनेक्शन तयार करणे आणि धरून ठेवणे हे त्याच्या ऑपरेशनचे तत्त्व आहे, अशा प्रकारे नवीन क्लायंटला त्याच्याशी कनेक्ट होण्यापासून प्रतिबंधित करते. तर, AnDOSid हे तुमच्या Android डिव्हाइसमध्ये स्लोलोरिसचे ॲनालॉग आहे! मी तुम्हाला एक गुपित सांगेन, Apache वेब सर्व्हरवर चालणाऱ्या प्रत्येक चौथ्या वेबसाइटचे अस्थिर ऑपरेशन सुनिश्चित करण्यासाठी दोनशे कनेक्शन पुरेसे आहेत. आणि हे सर्व - आपल्या फोनवरून! विविध उपयुक्तता

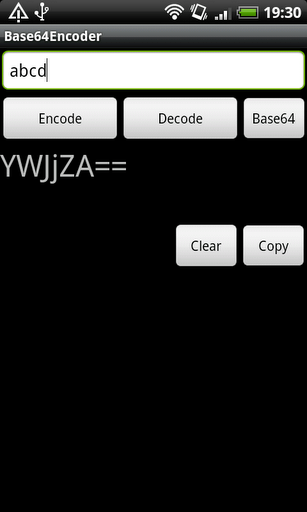

एन्कोड करा बऱ्याच वेब ऍप्लिकेशन्ससह काम करताना आणि त्यांच्या तर्काचे विश्लेषण करताना, बेस64 म्हणून एन्कोडेड फॉर्ममध्ये प्रसारित केलेला डेटा आढळणे अगदी सामान्य आहे. एन्कोड तुम्हाला हा डेटा डीकोड करण्यात आणि त्यात नक्की काय साठवले आहे ते पाहण्यात मदत करेल. कदाचित, अवतरण बदलून, त्यांना पुन्हा Base64 मध्ये एन्कोड करून आणि तुम्ही संशोधन करत असलेल्या साइटच्या URL मध्ये त्यांना बदलून, तुम्हाला प्रतिष्ठित डेटाबेस क्वेरी त्रुटी मिळेल. HexEditor जर तुम्हाला हेक्साडेसिमल एडिटर हवे असेल तर Android साठी देखील एक आहे. HexEditor सह तुम्ही सिस्टीम फाइल्ससह कोणत्याही फाइल्स संपादित करू शकता, जर तुम्ही सुपरयुजरसाठी प्रोग्रामचे अधिकार वाढवलेत. मानक मजकूर संपादकासाठी एक उत्कृष्ट बदली, तुम्हाला मजकूराचा इच्छित भाग सहजपणे शोधण्याची आणि बदलण्याची परवानगी देते.

बऱ्याच वेब ऍप्लिकेशन्ससह काम करताना आणि त्यांच्या तर्काचे विश्लेषण करताना, बेस64 म्हणून एन्कोडेड फॉर्ममध्ये प्रसारित केलेला डेटा आढळणे अगदी सामान्य आहे. एन्कोड तुम्हाला हा डेटा डीकोड करण्यात आणि त्यात नक्की काय साठवले आहे ते पाहण्यात मदत करेल. कदाचित, अवतरण बदलून, त्यांना पुन्हा Base64 मध्ये एन्कोड करून आणि तुम्ही संशोधन करत असलेल्या साइटच्या URL मध्ये त्यांना बदलून, तुम्हाला प्रतिष्ठित डेटाबेस क्वेरी त्रुटी मिळेल. HexEditor जर तुम्हाला हेक्साडेसिमल एडिटर हवे असेल तर Android साठी देखील एक आहे. HexEditor सह तुम्ही सिस्टीम फाइल्ससह कोणत्याही फाइल्स संपादित करू शकता, जर तुम्ही सुपरयुजरसाठी प्रोग्रामचे अधिकार वाढवलेत. मानक मजकूर संपादकासाठी एक उत्कृष्ट बदली, तुम्हाला मजकूराचा इच्छित भाग सहजपणे शोधण्याची आणि बदलण्याची परवानगी देते. दूरस्थ प्रवेश

ConnectBot एकदा तुम्हाला रिमोट होस्टमध्ये प्रवेश मिळाला की, तुम्ही ते वापरण्यास सक्षम असणे आवश्यक आहे. आणि यासाठी आम्हाला ग्राहकांची गरज आहे. चला SSH सह प्रारंभ करूया, जेथे ConnectBot आधीपासूनच वास्तविक मानक आहे. सोयीस्कर इंटरफेस व्यतिरिक्त, ते SSH कनेक्शनद्वारे सुरक्षित बोगदे आयोजित करण्याची क्षमता प्रदान करते. PocketCloud रिमोट RDP/VNC एक उपयुक्त प्रोग्राम जो तुम्हाला RDP किंवा VNC सेवांद्वारे रिमोट डेस्कटॉपशी कनेक्ट करण्याची परवानगी देतो. मला खूप आनंद झाला की हे दोन क्लायंट एक आहेत; RDP आणि VNC साठी वेगवेगळी साधने वापरण्याची गरज नाही. SNMP MIB ब्राउझर

एक उपयुक्त प्रोग्राम जो तुम्हाला RDP किंवा VNC सेवांद्वारे रिमोट डेस्कटॉपशी कनेक्ट करण्याची परवानगी देतो. मला खूप आनंद झाला की हे दोन क्लायंट एक आहेत; RDP आणि VNC साठी वेगवेगळी साधने वापरण्याची गरज नाही. SNMP MIB ब्राउझर  विशेषत: Android साठी लिहिलेला MIB ब्राउझर, ज्याद्वारे तुम्ही SNMP प्रोटोकॉल वापरून नेटवर्क उपकरणे व्यवस्थापित करू शकता. विविध राउटरवर अटॅक वेक्टर विकसित करण्यासाठी हे उपयुक्त ठरू शकते, कारण SNMP द्वारे व्यवस्थापनासाठी मानक समुदाय स्ट्रिंग (दुसऱ्या शब्दात, प्रवेश संकेतशब्द) अद्याप रद्द केलेला नाही.

विशेषत: Android साठी लिहिलेला MIB ब्राउझर, ज्याद्वारे तुम्ही SNMP प्रोटोकॉल वापरून नेटवर्क उपकरणे व्यवस्थापित करू शकता. विविध राउटरवर अटॅक वेक्टर विकसित करण्यासाठी हे उपयुक्त ठरू शकते, कारण SNMP द्वारे व्यवस्थापनासाठी मानक समुदाय स्ट्रिंग (दुसऱ्या शब्दात, प्रवेश संकेतशब्द) अद्याप रद्द केलेला नाही. iOS

सुरक्षा उपयुक्तता विकसकांमध्ये iOS प्लॅटफॉर्म कमी लोकप्रिय नाही. परंतु जर Android च्या बाबतीत, फक्त काही अनुप्रयोगांसाठी रूट अधिकार आवश्यक असतील तर Appleपल डिव्हाइसेसवर, जेलब्रेकिंग जवळजवळ नेहमीच आवश्यक असते. सुदैवाने, अगदी नवीनतम iDevices फर्मवेअर (5.1.1) साठी आधीपासून एक जेलब्रेक साधन आहे. पूर्ण प्रवेशासोबत, तुम्हाला पर्यायी ॲप्लिकेशन मॅनेजर, Cydia देखील मिळेल, ज्यामध्ये आधीच अनेक उपयुक्तता आहेत.प्रणालीसह कार्य करत आहे

मोबाइल टर्मिनल टर्मिनल स्थापित करणे ही पहिली गोष्ट मला सुरू करायची आहे. स्पष्ट कारणास्तव, हे मोबाइल ओएसच्या मानक वितरणामध्ये समाविष्ट केलेले नाही, परंतु आम्हाला कन्सोल उपयुक्तता चालविण्यासाठी याची आवश्यकता असेल, ज्याबद्दल आम्ही पुढे चर्चा करू. टर्मिनल एमुलेटरची सर्वोत्तम अंमलबजावणी म्हणजे MobileTerminal - ते एकाधिक टर्मिनल्स, नियंत्रण जेश्चर (उदाहरणार्थ, Control-C पाठवण्यासाठी) समर्थित करते आणि सामान्यतः त्याच्या विचारशीलतेमध्ये प्रभावी आहे. iSSH

टर्मिनल स्थापित करणे ही पहिली गोष्ट मला सुरू करायची आहे. स्पष्ट कारणास्तव, हे मोबाइल ओएसच्या मानक वितरणामध्ये समाविष्ट केलेले नाही, परंतु आम्हाला कन्सोल उपयुक्तता चालविण्यासाठी याची आवश्यकता असेल, ज्याबद्दल आम्ही पुढे चर्चा करू. टर्मिनल एमुलेटरची सर्वोत्तम अंमलबजावणी म्हणजे MobileTerminal - ते एकाधिक टर्मिनल्स, नियंत्रण जेश्चर (उदाहरणार्थ, Control-C पाठवण्यासाठी) समर्थित करते आणि सामान्यतः त्याच्या विचारशीलतेमध्ये प्रभावी आहे. iSSH  डिव्हाइसच्या कन्सोलमध्ये प्रवेश मिळवण्याचा दुसरा, अधिक जटिल पर्याय म्हणजे त्यावर OpenSSH इंस्टॉल करण्याचा (हे Cydia द्वारे केले जाते) आणि SSH क्लायंटद्वारे स्थानिकपणे जोडणे. जर तुम्ही iSSH सारखे योग्य क्लायंट वापरत असाल, ज्यात आश्चर्यकारक टच स्क्रीन नियंत्रण आहे, तर ही पद्धत MobileTerminal वापरण्यापेक्षा अधिक सोयीस्कर आहे.

डिव्हाइसच्या कन्सोलमध्ये प्रवेश मिळवण्याचा दुसरा, अधिक जटिल पर्याय म्हणजे त्यावर OpenSSH इंस्टॉल करण्याचा (हे Cydia द्वारे केले जाते) आणि SSH क्लायंटद्वारे स्थानिकपणे जोडणे. जर तुम्ही iSSH सारखे योग्य क्लायंट वापरत असाल, ज्यात आश्चर्यकारक टच स्क्रीन नियंत्रण आहे, तर ही पद्धत MobileTerminal वापरण्यापेक्षा अधिक सोयीस्कर आहे. डेटा व्यत्यय

पिरनी आणि पिरनी प्रो आता तुम्हाला कन्सोलमध्ये प्रवेश आहे, तुम्ही उपयुक्तता वापरून पाहू शकता. चला पिरनीपासून सुरुवात करूया, जी iOS साठी पूर्ण वाढलेले स्निफर म्हणून इतिहासात खाली गेली आहे. दुर्दैवाने, डिव्हाइसमध्ये तयार केलेले संरचनात्मकदृष्ट्या मर्यादित Wi-Fi मॉड्यूल सामान्य डेटा इंटरसेप्शनसाठी आवश्यक असलेल्या प्रॉमिस्क्युअस मोडवर स्विच केले जाऊ शकत नाही. तर, डेटा इंटरसेप्ट करण्यासाठी, क्लासिक एआरपी स्पूफिंग वापरले जाते, ज्याच्या मदतीने सर्व ट्रॅफिक डिव्हाइसमधूनच पार केले जाते. युटिलिटीची मानक आवृत्ती कन्सोलवरून लॉन्च केली जाते, जिथे, एमआयटीएम अटॅक पॅरामीटर्स व्यतिरिक्त, पीसीएपी फाइलचे नाव निर्दिष्ट केले जाते, ज्यामध्ये सर्व रहदारी लॉग केली जाते. युटिलिटीमध्ये अधिक प्रगत आवृत्ती आहे - पिरनी प्रो, ज्यामध्ये ग्राफिकल इंटरफेस आहे. शिवाय, ते फ्लायवर HTTP ट्रॅफिक पार्स करू शकते आणि सेटिंग्जमध्ये निर्दिष्ट केलेल्या रेग्युलर एक्स्प्रेशन्सचा वापर करून त्यातून स्वारस्यपूर्ण डेटा (उदाहरणार्थ, लॉगिन आणि पासवर्ड) आपोआप काढू शकते. इंटरसेप्टर-एनजी (कन्सोल संस्करण)

आता तुम्हाला कन्सोलमध्ये प्रवेश आहे, तुम्ही उपयुक्तता वापरून पाहू शकता. चला पिरनीपासून सुरुवात करूया, जी iOS साठी पूर्ण वाढलेले स्निफर म्हणून इतिहासात खाली गेली आहे. दुर्दैवाने, डिव्हाइसमध्ये तयार केलेले संरचनात्मकदृष्ट्या मर्यादित Wi-Fi मॉड्यूल सामान्य डेटा इंटरसेप्शनसाठी आवश्यक असलेल्या प्रॉमिस्क्युअस मोडवर स्विच केले जाऊ शकत नाही. तर, डेटा इंटरसेप्ट करण्यासाठी, क्लासिक एआरपी स्पूफिंग वापरले जाते, ज्याच्या मदतीने सर्व ट्रॅफिक डिव्हाइसमधूनच पार केले जाते. युटिलिटीची मानक आवृत्ती कन्सोलवरून लॉन्च केली जाते, जिथे, एमआयटीएम अटॅक पॅरामीटर्स व्यतिरिक्त, पीसीएपी फाइलचे नाव निर्दिष्ट केले जाते, ज्यामध्ये सर्व रहदारी लॉग केली जाते. युटिलिटीमध्ये अधिक प्रगत आवृत्ती आहे - पिरनी प्रो, ज्यामध्ये ग्राफिकल इंटरफेस आहे. शिवाय, ते फ्लायवर HTTP ट्रॅफिक पार्स करू शकते आणि सेटिंग्जमध्ये निर्दिष्ट केलेल्या रेग्युलर एक्स्प्रेशन्सचा वापर करून त्यातून स्वारस्यपूर्ण डेटा (उदाहरणार्थ, लॉगिन आणि पासवर्ड) आपोआप काढू शकते. इंटरसेप्टर-एनजी (कन्सोल संस्करण)  सुप्रसिद्ध स्निफर इंटरसेप्टर-एनजी, ज्याबद्दल आम्ही अनेक वेळा लिहिले आहे, त्याची अलीकडेच कन्सोल आवृत्ती आली आहे. लेखकाने म्हटल्याप्रमाणे, बहुतेक कोड शुद्ध ANSI C मध्ये लिहिलेले आहेत, जे जवळजवळ कोणत्याही वातावरणात सारखेच वागतात, म्हणून कन्सोल आवृत्ती अगदी सुरुवातीपासून डेस्कटॉप विंडोज, लिनक्स आणि बीएसडी आणि iOS सह मोबाइल प्लॅटफॉर्मवर कार्य करते. आणि Android. कन्सोल आवृत्ती आधीच विविध प्रोटोकॉलवर प्रसारित केलेले पासवर्ड पकडणे, इन्स्टंट मेसेंजर संदेश (ICQ/Jabber आणि इतर अनेक) मध्ये अडथळा आणणे तसेच ट्रॅफिकमधून फाइल्स पुनर्प्राप्त करणे (HTTP/FTP/IMAP/POP3/SMTP/SMB) लागू करते. त्याच वेळी, नेटवर्क स्कॅनिंग कार्ये आणि उच्च-गुणवत्तेचे एआरपी पॉइझन उपलब्ध आहेत. योग्य ऑपरेशनसाठी, तुम्ही प्रथम libpcap पॅकेज Cydia द्वारे स्थापित केले पाहिजे (सेटिंग्जमध्ये विकास पॅकेजेस सक्षम करण्यास विसरू नका). सर्व स्टार्टअप सूचना योग्य अधिकार सेट करण्यासाठी उकळतात: chmod +x intercepter_ios. पुढे, तुम्ही पॅरामीटर्सशिवाय स्निफर चालवल्यास, एक स्पष्ट परस्परसंवादी इटरसेप्टर इंटरफेस दिसेल, जो तुम्हाला कोणतेही हल्ले सुरू करण्यास अनुमती देईल. Ettercap-NG

सुप्रसिद्ध स्निफर इंटरसेप्टर-एनजी, ज्याबद्दल आम्ही अनेक वेळा लिहिले आहे, त्याची अलीकडेच कन्सोल आवृत्ती आली आहे. लेखकाने म्हटल्याप्रमाणे, बहुतेक कोड शुद्ध ANSI C मध्ये लिहिलेले आहेत, जे जवळजवळ कोणत्याही वातावरणात सारखेच वागतात, म्हणून कन्सोल आवृत्ती अगदी सुरुवातीपासून डेस्कटॉप विंडोज, लिनक्स आणि बीएसडी आणि iOS सह मोबाइल प्लॅटफॉर्मवर कार्य करते. आणि Android. कन्सोल आवृत्ती आधीच विविध प्रोटोकॉलवर प्रसारित केलेले पासवर्ड पकडणे, इन्स्टंट मेसेंजर संदेश (ICQ/Jabber आणि इतर अनेक) मध्ये अडथळा आणणे तसेच ट्रॅफिकमधून फाइल्स पुनर्प्राप्त करणे (HTTP/FTP/IMAP/POP3/SMTP/SMB) लागू करते. त्याच वेळी, नेटवर्क स्कॅनिंग कार्ये आणि उच्च-गुणवत्तेचे एआरपी पॉइझन उपलब्ध आहेत. योग्य ऑपरेशनसाठी, तुम्ही प्रथम libpcap पॅकेज Cydia द्वारे स्थापित केले पाहिजे (सेटिंग्जमध्ये विकास पॅकेजेस सक्षम करण्यास विसरू नका). सर्व स्टार्टअप सूचना योग्य अधिकार सेट करण्यासाठी उकळतात: chmod +x intercepter_ios. पुढे, तुम्ही पॅरामीटर्सशिवाय स्निफर चालवल्यास, एक स्पष्ट परस्परसंवादी इटरसेप्टर इंटरफेस दिसेल, जो तुम्हाला कोणतेही हल्ले सुरू करण्यास अनुमती देईल. Ettercap-NG  यावर विश्वास ठेवणे कठिण आहे, परंतु MITM हल्ल्यांची अंमलबजावणी करण्यासाठी हे अत्याधुनिक साधन शेवटी iOS वर पोर्ट केले गेले. प्रचंड काम केल्यानंतर, आम्ही एक पूर्ण वाढ झालेला मोबाइल पोर्ट बनवण्यात यशस्वी झालो. स्वयं-संकलन करताना अवलंबित्वांभोवती तंबोरीने नाचण्यापासून स्वतःला वाचवण्यासाठी, डेटा स्रोत म्हणून theworm.altervista.org/cydia (TWRepo repository) जोडल्यानंतर Cydia वापरून आधीच तयार केलेले पॅकेज स्थापित करणे चांगले आहे. किटमध्ये एटरलॉग युटिलिटी देखील समाविष्ट आहे, जी संकलित ट्रॅफिक डंपमधून (उदाहरणार्थ, FTP ऍक्सेस खाती) विविध प्रकारची उपयुक्त माहिती काढण्यास मदत करते.

यावर विश्वास ठेवणे कठिण आहे, परंतु MITM हल्ल्यांची अंमलबजावणी करण्यासाठी हे अत्याधुनिक साधन शेवटी iOS वर पोर्ट केले गेले. प्रचंड काम केल्यानंतर, आम्ही एक पूर्ण वाढ झालेला मोबाइल पोर्ट बनवण्यात यशस्वी झालो. स्वयं-संकलन करताना अवलंबित्वांभोवती तंबोरीने नाचण्यापासून स्वतःला वाचवण्यासाठी, डेटा स्रोत म्हणून theworm.altervista.org/cydia (TWRepo repository) जोडल्यानंतर Cydia वापरून आधीच तयार केलेले पॅकेज स्थापित करणे चांगले आहे. किटमध्ये एटरलॉग युटिलिटी देखील समाविष्ट आहे, जी संकलित ट्रॅफिक डंपमधून (उदाहरणार्थ, FTP ऍक्सेस खाती) विविध प्रकारची उपयुक्त माहिती काढण्यास मदत करते. वायरलेस नेटवर्क विश्लेषण

वायफाय विश्लेषक iOS च्या जुन्या आवृत्त्यांमध्ये, कारागीर एअरक्रॅक चालवतात आणि WEP की तोडू शकतात, परंतु आम्ही तपासले: प्रोग्राम नवीन डिव्हाइसवर कार्य करत नाही. म्हणून, वाय-फायचा अभ्यास करण्यासाठी, आम्हाला फक्त वाय-फाय स्कॅनरवर समाधानी राहावे लागेल. WiFi विश्लेषक SSID, चॅनेल, विक्रेते, MAC पत्ते आणि एन्क्रिप्शन प्रकारांबद्दलच्या माहितीसह आपल्या आजूबाजूच्या सर्व उपलब्ध 802.11 नेटवर्कची माहिती विश्लेषित करते आणि प्रदर्शित करते. युटिलिटी हवेवर असलेल्या डेटाच्या आधारे रिअल टाइममध्ये व्हिज्युअल आलेख तयार करते. अशा प्रोग्रामसह बिंदूचे भौतिक स्थान शोधणे सोपे आहे जर तुम्ही ते अचानक विसरलात आणि उदाहरणार्थ, WPS पिन पहा, जो कनेक्ट करण्यासाठी उपयुक्त ठरू शकतो.

iOS च्या जुन्या आवृत्त्यांमध्ये, कारागीर एअरक्रॅक चालवतात आणि WEP की तोडू शकतात, परंतु आम्ही तपासले: प्रोग्राम नवीन डिव्हाइसवर कार्य करत नाही. म्हणून, वाय-फायचा अभ्यास करण्यासाठी, आम्हाला फक्त वाय-फाय स्कॅनरवर समाधानी राहावे लागेल. WiFi विश्लेषक SSID, चॅनेल, विक्रेते, MAC पत्ते आणि एन्क्रिप्शन प्रकारांबद्दलच्या माहितीसह आपल्या आजूबाजूच्या सर्व उपलब्ध 802.11 नेटवर्कची माहिती विश्लेषित करते आणि प्रदर्शित करते. युटिलिटी हवेवर असलेल्या डेटाच्या आधारे रिअल टाइममध्ये व्हिज्युअल आलेख तयार करते. अशा प्रोग्रामसह बिंदूचे भौतिक स्थान शोधणे सोपे आहे जर तुम्ही ते अचानक विसरलात आणि उदाहरणार्थ, WPS पिन पहा, जो कनेक्ट करण्यासाठी उपयुक्त ठरू शकतो. नेटवर्क स्कॅनर

स्कॅनी ध्येय आणि उद्दिष्टे विचारात न घेता, जगात कुठेही कोणताही पेन्टेस्टर कोणता प्रोग्राम वापरतो? नेटवर्क स्कॅनर. आणि iOS च्या बाबतीत, हे बहुधा सर्वात शक्तिशाली स्कॅनी टूलकिट असेल. बिल्ट-इन युटिलिटीजच्या संचाबद्दल धन्यवाद, आपण त्वरीत नेटवर्क डिव्हाइसेसचे तपशीलवार चित्र मिळवू शकता आणि उदाहरणार्थ, ओपन पोर्ट्स. याव्यतिरिक्त, पॅकेजमध्ये नेटवर्क चाचणी उपयुक्तता जसे की पिंग, ट्रेसरूट, एनएसलूकअप समाविष्ट आहे. फिंग तथापि, बरेच लोक फिंगला प्राधान्य देतात. स्कॅनरमध्ये अगदी सोपी आणि मर्यादित कार्यक्षमता आहे, परंतु कॅफेटेरियाच्या नेटवर्कशी पहिल्या ओळखीसाठी ते पुरेसे आहे :). परिणाम रिमोट मशीन, MAC पत्ते आणि स्कॅन केलेल्या नेटवर्कशी कनेक्ट केलेल्या होस्ट नावांवरील उपलब्ध सेवांबद्दल माहिती प्रदर्शित करतात. निक्टो असे दिसते की प्रत्येकजण निक्टोबद्दल विसरला आहे, परंतु का? शेवटी, तुम्ही Cydia द्वारे स्क्रिप्ट भाषेत (म्हणजे पर्ल) लिहिलेले हे वेब असुरक्षितता स्कॅनर सहजपणे स्थापित करू शकता. याचा अर्थ असा की तुम्ही टर्मिनलवरून तुमच्या जेलब्रोकन डिव्हाइसवर ते सहजपणे लॉन्च करू शकता. चाचणी केलेल्या वेब संसाधनावर तुम्हाला अतिरिक्त माहिती प्रदान करण्यात निक्टोला आनंद होईल. याव्यतिरिक्त, आपण आपल्या स्वत: च्या हातांनी त्याच्या ज्ञान डेटाबेसमध्ये आपल्या स्वत: च्या शोध स्वाक्षर्या जोडू शकता. sqlmap एसक्यूएल भेद्यतेचे आपोआप शोषण करण्यासाठी हे शक्तिशाली साधन पायथॉनमध्ये लिहिलेले आहे, याचा अर्थ असा की एकदा तुम्ही इंटरप्रिटर स्थापित केल्यानंतर, तुम्ही ते थेट तुमच्या मोबाइल डिव्हाइसवरून वापरू शकता.रिमोट कंट्रोल

SNMP स्कॅन अनेक नेटवर्क उपकरणे (महागड्या राउटरसह) SNMP प्रोटोकॉल वापरून व्यवस्थापित केली जातात. ही उपयुक्तता तुम्हाला पूर्व-ज्ञात समुदाय स्ट्रिंग मूल्यांसह उपलब्ध SNMP सेवांसाठी सबनेट स्कॅन करण्याची परवानगी देते (दुसऱ्या शब्दात, मानक संकेतशब्द). लक्षात ठेवा की उपकरण व्यवस्थापनात प्रवेश मिळवण्याच्या प्रयत्नात मानक समुदाय स्ट्रिंग्स (सार्वजनिक/खाजगी) सह SNMP सेवा शोधणे हा परिमिती स्वतः ओळखणे आणि सेवा ओळखणे यासह कोणत्याही प्रवेश चाचणीचा अविभाज्य भाग आहे. iTap मोबाइल RDP / iTap मोबाइल VNC

अनेक नेटवर्क उपकरणे (महागड्या राउटरसह) SNMP प्रोटोकॉल वापरून व्यवस्थापित केली जातात. ही उपयुक्तता तुम्हाला पूर्व-ज्ञात समुदाय स्ट्रिंग मूल्यांसह उपलब्ध SNMP सेवांसाठी सबनेट स्कॅन करण्याची परवानगी देते (दुसऱ्या शब्दात, मानक संकेतशब्द). लक्षात ठेवा की उपकरण व्यवस्थापनात प्रवेश मिळवण्याच्या प्रयत्नात मानक समुदाय स्ट्रिंग्स (सार्वजनिक/खाजगी) सह SNMP सेवा शोधणे हा परिमिती स्वतः ओळखणे आणि सेवा ओळखणे यासह कोणत्याही प्रवेश चाचणीचा अविभाज्य भाग आहे. iTap मोबाइल RDP / iTap मोबाइल VNC  RDP आणि VNC प्रोटोकॉलचा वापर करून रिमोट डेस्कटॉपशी कनेक्ट करण्यासाठी एकाच निर्मात्याकडील दोन उपयुक्तता तयार केल्या आहेत. ॲप स्टोअरमध्ये अनेक समान उपयुक्तता आहेत, परंतु या अशा आहेत ज्या वापरण्यास विशेषतः सोप्या आहेत.

RDP आणि VNC प्रोटोकॉलचा वापर करून रिमोट डेस्कटॉपशी कनेक्ट करण्यासाठी एकाच निर्मात्याकडील दोन उपयुक्तता तयार केल्या आहेत. ॲप स्टोअरमध्ये अनेक समान उपयुक्तता आहेत, परंतु या अशा आहेत ज्या वापरण्यास विशेषतः सोप्या आहेत. संकेतशब्द पुनर्प्राप्ती

हायड्रा जगभरातील लाखो हॅकर्सना त्यांचा पासवर्ड "लक्षात ठेवण्यास" मदत करणारा पौराणिक प्रोग्राम iOS वर पोर्ट केला गेला आहे. आता तुम्ही तुमच्या iPhone वरून HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 आणि इतर अनेक सेवांसाठी पासवर्ड शोधू शकता. खरे आहे, अधिक प्रभावी हल्ल्यासाठी चांगल्या ब्रूट फोर्स डिक्शनरींचा साठा करणे चांगले. पास खेचर

जगभरातील लाखो हॅकर्सना त्यांचा पासवर्ड "लक्षात ठेवण्यास" मदत करणारा पौराणिक प्रोग्राम iOS वर पोर्ट केला गेला आहे. आता तुम्ही तुमच्या iPhone वरून HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 आणि इतर अनेक सेवांसाठी पासवर्ड शोधू शकता. खरे आहे, अधिक प्रभावी हल्ल्यासाठी चांगल्या ब्रूट फोर्स डिक्शनरींचा साठा करणे चांगले. पास खेचर  मानक पासवर्ड वापरण्याची असुरक्षा प्रत्येकालाच माहीत आहे. Pass Mule ही एक प्रकारची निर्देशिका आहे ज्यामध्ये नेटवर्क उपकरणांसाठी सर्व प्रकारचे मानक लॉगिन आणि पासवर्ड असतात. ते विक्रेत्याचे नाव, उत्पादन आणि मॉडेलद्वारे सोयीस्करपणे आयोजित केले जातात, त्यामुळे तुम्हाला आवश्यक असलेले शोधणे कठीण होणार नाही. प्रोग्राम राउटरसाठी मॅन्युअल शोधण्यात वेळ वाचवण्यासाठी डिझाइन केले आहे, मानक लॉगिन आणि पासवर्ड ज्यासाठी आपल्याला शोधणे आवश्यक आहे.

मानक पासवर्ड वापरण्याची असुरक्षा प्रत्येकालाच माहीत आहे. Pass Mule ही एक प्रकारची निर्देशिका आहे ज्यामध्ये नेटवर्क उपकरणांसाठी सर्व प्रकारचे मानक लॉगिन आणि पासवर्ड असतात. ते विक्रेत्याचे नाव, उत्पादन आणि मॉडेलद्वारे सोयीस्करपणे आयोजित केले जातात, त्यामुळे तुम्हाला आवश्यक असलेले शोधणे कठीण होणार नाही. प्रोग्राम राउटरसाठी मॅन्युअल शोधण्यात वेळ वाचवण्यासाठी डिझाइन केले आहे, मानक लॉगिन आणि पासवर्ड ज्यासाठी आपल्याला शोधणे आवश्यक आहे. असुरक्षा शोषण

मेटास्प्लोइट Metasploit पेक्षा अधिक हॅकिंग उपयुक्ततेची कल्पना करणे कठिण आहे आणि आज आमच्या पुनरावलोकनाचा निष्कर्ष असा आहे. मेटास्प्लोइट हे विविध साधनांचे पॅकेज आहे ज्यांचे मुख्य कार्य सॉफ्टवेअरमधील भेद्यतेचे शोषण करणे आहे. कल्पना करा: पेन्टेस्टरच्या दैनंदिन जीवनातील सुमारे 1000 विश्वसनीय, सिद्ध आणि आवश्यक कारनामे - अगदी तुमच्या स्मार्टफोनवर! अशा साधनाच्या मदतीने आपण खरोखर कोणत्याही नेटवर्कमध्ये स्वत: ला स्थापित करू शकता. मेटास्प्लोइट तुम्हाला केवळ सर्व्हर ऍप्लिकेशन्समधील त्रुटींचे शोषण करण्याची परवानगी देत नाही - क्लायंट ऍप्लिकेशन्सवर हल्ला करण्यासाठी साधने देखील उपलब्ध आहेत (उदाहरणार्थ, ब्राउझर ऑटोपवन मॉड्यूलद्वारे, जेव्हा क्लायंट ट्रॅफिकमध्ये कॉम्बॅट पेलोड घातला जातो). येथे असे म्हटले पाहिजे की टूलकिटची कोणतीही मोबाइल आवृत्ती नाही, तथापि, आपण वापरून ऍपल डिव्हाइसवर मानक पॅकेज स्थापित करू शकता.

Metasploit पेक्षा अधिक हॅकिंग उपयुक्ततेची कल्पना करणे कठिण आहे आणि आज आमच्या पुनरावलोकनाचा निष्कर्ष असा आहे. मेटास्प्लोइट हे विविध साधनांचे पॅकेज आहे ज्यांचे मुख्य कार्य सॉफ्टवेअरमधील भेद्यतेचे शोषण करणे आहे. कल्पना करा: पेन्टेस्टरच्या दैनंदिन जीवनातील सुमारे 1000 विश्वसनीय, सिद्ध आणि आवश्यक कारनामे - अगदी तुमच्या स्मार्टफोनवर! अशा साधनाच्या मदतीने आपण खरोखर कोणत्याही नेटवर्कमध्ये स्वत: ला स्थापित करू शकता. मेटास्प्लोइट तुम्हाला केवळ सर्व्हर ऍप्लिकेशन्समधील त्रुटींचे शोषण करण्याची परवानगी देत नाही - क्लायंट ऍप्लिकेशन्सवर हल्ला करण्यासाठी साधने देखील उपलब्ध आहेत (उदाहरणार्थ, ब्राउझर ऑटोपवन मॉड्यूलद्वारे, जेव्हा क्लायंट ट्रॅफिकमध्ये कॉम्बॅट पेलोड घातला जातो). येथे असे म्हटले पाहिजे की टूलकिटची कोणतीही मोबाइल आवृत्ती नाही, तथापि, आपण वापरून ऍपल डिव्हाइसवर मानक पॅकेज स्थापित करू शकता. काही वेबसाईट्स त्यांच्या अभ्यागतांना वैयक्तिकृत कसे करतात याचा तुम्ही कधी विचार केला आहे का? हे व्यक्त केले जाऊ शकते, उदाहरणार्थ, "कार्ट" मधील सामग्री लक्षात ठेवून (जर हा नोड वस्तू विकण्यासाठी असेल) किंवा काही फॉर्मची फील्ड भरण्याच्या मार्गाने. वर्ल्ड वाइड वेबच्या कार्याला अधोरेखित करणाऱ्या HTTP प्रोटोकॉलमध्ये एका साइटच्या भेटीपासून दुसऱ्या साइटवर इव्हेंटचा मागोवा घेण्याचे साधन नाही, म्हणून अशा "स्टेट्स" संग्रहित करण्यास सक्षम होण्यासाठी एक विशेष ऍड-ऑन विकसित केला गेला. RFC 2109 मध्ये वर्णन केलेली ही यंत्रणा, HTTP विनंत्या आणि प्रतिसादांमध्ये कुकी डेटाचे विशेष तुकडे घालते जे वेब साइटना त्यांच्या अभ्यागतांचा मागोवा घेऊ देते.

कुकी डेटा संप्रेषण सत्राच्या कालावधीसाठी संग्रहित केला जाऊ शकतो ( प्रति सत्र), एका सत्रासाठी RAM मध्ये राहणे आणि ब्राउझर बंद केल्यावर किंवा निर्दिष्ट कालावधी संपल्यानंतरही हटविले जाणे. इतर बाबतीत ते कायम आहेत ( कायम), मजकूर फाइल म्हणून वापरकर्त्याच्या हार्ड ड्राइव्हवर शिल्लक आहे. ते सहसा कुकीज निर्देशिकेत संग्रहित केले जातात (%windir%\Cookies on Win9x आणि %userprofile%\Cookies NT/2000). इंटरनेटवर कुकीज कॅप्चर केल्यानंतर, आक्रमणकर्ता दिलेल्या संगणकाच्या वापरकर्त्याची तोतयागिरी करू शकतो किंवा या फायलींमध्ये असलेली महत्त्वाची माहिती गोळा करू शकतो याचा अंदाज लावणे कठीण नाही. खालील विभाग वाचल्यानंतर, हे करणे किती सोपे आहे हे तुम्हाला समजेल.

कुकी व्यत्यय

सर्वात थेट पद्धत म्हणजे कुकीज नेटवर्कवर प्रसारित केल्या जातात त्यामध्ये अडथळा आणणे. योग्य सर्व्हरवर लॉग इन करताना व्यत्यय आणलेला डेटा वापरला जाऊ शकतो. कोणत्याही पॅकेट इंटरसेप्शन युटिलिटीचा वापर करून ही समस्या सोडवली जाऊ शकते, परंतु लॅव्हरेन्टी निकुलाचा प्रोग्राम ( लॉरेन्टीउ निकुला) स्पायनेट/पीपनेट. SpyNet मध्ये दोन उपयुक्तता समाविष्ट आहेत ज्या एकत्र काम करतात. कार्यक्रम CaptureNetपॅकेट स्वतः कॅप्चर करते आणि डिस्कवर संग्रहित करते आणि PeepNet युटिलिटी फाईल उघडते आणि मानव-वाचनीय फॉरमॅटमध्ये रूपांतरित करते. खालील उदाहरण PeepNet द्वारे पुनर्रचना केलेल्या संप्रेषण सत्राचा एक तुकडा आहे, ज्या दरम्यान कुकी पाहिल्या जाणाऱ्या पृष्ठांचे प्रमाणीकरण आणि प्रवेश नियंत्रित करण्यासाठी कार्य करते (नावे गुप्त ठेवण्यासाठी बदलली गेली आहेत).

http://www.victim.net/images/logo.gif HTTP/1.0 स्वीकारा: */* रेफरर: http://www.victim.net/ होस्ट: www.victim.net कुकी: jrunsessionid=96114024278141622; cuid=TORPM!ZXTFRLRlpWTVFISEblahblah

वरील उदाहरण सर्व्हरवर येणाऱ्या HTTP विनंतीमध्ये ठेवलेला कुकीचा तुकडा दर्शवितो. सर्वात महत्वाचे क्षेत्र आहे cuid =, जे www.victim.net नोडवर वापरकर्ता प्रमाणीकरणासाठी वापरलेला एक अद्वितीय ओळखकर्ता निर्दिष्ट करते. समजा की यानंतर हल्लेखोराने बळी डॉट नेट नोडला भेट दिली, त्याला स्वतःचा ओळखकर्ता आणि एक कुकी मिळाली (असे गृहीत धरून की नोड कुकी डेटा आभासी मेमरीमध्ये ठेवत नाही, परंतु तो हार्ड ड्राइव्हवर लिहितो). हल्लेखोर नंतर स्वतःची कुकी उघडू शकतो आणि कॅप्चर केलेल्या पॅकेटमधून cuid= फील्ड आयडी बदलू शकतो. या प्रकरणात, बळी डॉट नेट सर्व्हरमध्ये लॉग इन करताना, तो वापरकर्ता म्हणून ओळखला जाईल ज्याचा कुकी डेटा रोखला गेला होता.

कार्यक्रम क्षमता पीपनेटसंपूर्ण संप्रेषण सत्र किंवा त्याचे तुकडे रीप्ले केल्याने या प्रकारच्या हल्ल्यांची अंमलबजावणी मोठ्या प्रमाणात सुलभ होते. बटण वापरून घेऊन जा!कॅप्चरनेट द्वारे यापूर्वी कॅप्चर केलेला कुकी डेटा वापरून वापरकर्त्याने पाहिलेली पृष्ठे तुम्ही पुन्हा मिळवू शकता. PeepNet युटिलिटी डायलॉग बॉक्समध्ये तुम्ही एखाद्याच्या पूर्ण केलेल्या ऑर्डरबद्दल माहिती पाहू शकता. हे प्रमाणीकरणासाठी CaptureNet द्वारे अडवलेला कुकी डेटा वापरते. सत्र डेटा डायलॉग बॉक्सच्या खालच्या उजव्या कोपर्यात असलेली फ्रेम आणि कुकी: ओळ खालील ओळ लक्षात घ्या. प्रमाणीकरणासाठी वापरलेला हा कुकी डेटा आहे.

खूपच व्यवस्थित युक्ती आहे. याव्यतिरिक्त, उपयुक्तता CaptureNetट्रॅफिकचे संपूर्ण डिक्रिप्टेड रेकॉर्ड प्रदान करू शकते, जे नेटवर्क असोसिएट्स, इंक. च्या स्निफर प्रो सारख्या व्यावसायिक दर्जाच्या युटिलिटीजच्या क्षमतेच्या जवळपास समतुल्य आहे. तथापि, उपयुक्तता स्पायनेटआणखी चांगले - आपण ते विनामूल्य मिळवू शकता!

काउंटरमेजर्स

प्रमाणीकरणासाठी आणि संवेदनशील ओळख माहिती संचयित करण्यासाठी कुकीज वापरणाऱ्या साइटपासून तुम्ही सावध असले पाहिजे. सुरक्षिततेसाठी मदत करणारे एक साधन म्हणजे कूकाबुरा सॉफ्टवेअरचे कुकी पाल, जे http://www.kburra.com/cpal.html येथे आढळू शकते. जेव्हा वेबसाइट कुकी यंत्रणा वापरण्याचा प्रयत्न करते तेव्हा हे सॉफ्टवेअर उत्पादन वापरकर्त्यासाठी चेतावणी संदेश व्युत्पन्न करण्यासाठी कॉन्फिगर केले जाऊ शकते. या प्रकरणात, आपण "पडद्यामागे पाहू" शकता आणि या क्रियांना परवानगी द्यावी की नाही हे ठरवू शकता. इंटरनेट एक्सप्लोररमध्ये अंगभूत कुकी यंत्रणा आहे. ते सक्षम करण्यासाठी, नियंत्रण पॅनेलमध्ये इंटरनेट पर्याय ऍपलेट लाँच करा, सुरक्षा टॅबवर जा, इंटरनेट झोन आयटम निवडा, कस्टम स्तर मोड सेट करा आणि कायमस्वरूपी आणि तात्पुरत्या कुकी डेटासाठी, प्रॉम्प्टवर स्विच करा. नेटस्केप ब्राउझरमध्ये कुकीजचा वापर सेट अप करणे कमांड वापरून केले जाते संपादित करा › प्राधान्ये › प्रगतआणि कुकी स्वीकारण्यापूर्वी मला चेतावणी सेट करा किंवा कुकीज मोड अक्षम करा (चित्र 16.3). जेव्हा तुम्ही कुकी स्वीकारता, तेव्हा तुम्हाला ती डिस्कवर लिहिलेली आहे की नाही आणि वेबसाइट वापरकर्त्यांबद्दल माहिती गोळा करते की नाही हे तपासणे आवश्यक आहे.

प्रमाणीकरणासाठी कुकीज वापरणाऱ्या साइटला भेट देताना, तुम्ही सुरुवातीला दिलेले वापरकर्तानाव आणि पासवर्ड किमान SSL एनक्रिप्टेड असल्याची खात्री करणे आवश्यक आहे. मग ही माहिती पीपनेट प्रोग्राम विंडोमध्ये दिसून येईल, किमान साध्या मजकुराच्या स्वरूपात नाही.

जर वारंवार भेट दिलेल्या अनेक वेब साइट्सना या पर्यायाची आवश्यकता नसेल तर लेखक कुकीज पूर्णपणे टाळण्यास प्राधान्य देतील. उदाहरणार्थ, Microsoft च्या जगभरातील लोकप्रिय Hotmail सेवेसाठी, नोंदणीसाठी कुकीज आवश्यक आहेत. कारण ही सेवा प्रमाणीकरण प्रक्रियेदरम्यान अनेक भिन्न सर्व्हर वापरते, त्यांना विश्वसनीय साइट्स झोनमध्ये जोडणे तितके सोपे नाही (या प्रक्रियेचे वर्णन "सुरक्षा क्षेत्रे सुज्ञपणे वापरणे: ऍक्टिव्हेक्स कंट्रोल प्रॉब्लेमचे सामान्य समाधान" या विभागात दिलेले आहे). या प्रकरणात, पदनाम *.hotmail.com मदत करेल. HTML प्रोटोकॉलच्या अपूर्णतेच्या समस्येवर कुकीज हा एक परिपूर्ण उपाय नाही, परंतु पर्यायी पध्दती याहूनही वाईट असल्याचे दिसून येते (उदाहरणार्थ, URL मध्ये एक अभिज्ञापक जोडणे, जे प्रॉक्सी सर्व्हरवर संग्रहित केले जाऊ शकते). जोपर्यंत चांगली कल्पना येत नाही तोपर्यंत, वर सूचीबद्ध केलेल्या पद्धती वापरून तुमच्या कुकीज नियंत्रित करणे हा तुमचा एकमेव पर्याय आहे.

URL द्वारे कुकीज कॅप्चर करा

चला काहीतरी भयंकर कल्पना करूया: इंटरनेट एक्सप्लोरर वापरकर्ते खास तयार केलेल्या हायपरलिंक्सवर क्लिक करतात आणि संभाव्य बळी बनतात, त्यांच्या कुकीज रोखल्या जाण्याचा धोका असतो. बेनेट हॅसलटन ( बेनेट हॅसलटन) आणि जेमी मॅककार्थी ( जेमी मॅककार्थीइंटरनेटद्वारे संवादाच्या स्वातंत्र्याचा पुरस्कार करणाऱ्या पीसफायर या किशोरवयीन संस्थेकडून, ही कल्पना जिवंत करणारी स्क्रिप्ट प्रकाशित केली. जेव्हा त्याचा वापरकर्ता या पृष्ठावरील दुव्यावर क्लिक करतो तेव्हा ही स्क्रिप्ट क्लायंट संगणकावरून कुकीज पुनर्प्राप्त करते. परिणामी, कुकीची सामग्री वेब साइट ऑपरेटरसाठी उपलब्ध होते.

वेब पृष्ठ, HTML ईमेल किंवा न्यूजग्रुप पोस्टच्या HTML मध्ये IFRAME टॅग एम्बेड करून या वैशिष्ट्याचा गैरफायदासाठी वापर केला जाऊ शकतो. सुरक्षा सल्लागार रिचर्ड एम. स्मिथ यांनी दिलेले खालील उदाहरण, पीसफायरने विकसित केलेल्या युटिलिटीसह IFRAME हँडल वापरण्याची क्षमता प्रदर्शित करते.