Вредоносное ПО (malware) - это назойливые или опасные программы,...

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http :// www . allbest . ru /

Контрольные вопросы

Процесс выбора тесно взаимосвязан с процессом оценки и включает следующие действия:

· формулировка задач выбора, включая цели, предположения и ограничения;

· выполнение всех необходимых действий по выбору, включая определение и ранжирование критериев, определение средств-кандидатов, сбор необходимых данных и применение ранжированных критериев к результатам оценки для определения средств с наилучшими показателями. Для многих пользователей важным критерием выбора является интегрируемость CASE-средства с существующей средой;

· выполнение необходимого количества итераций с тем, чтобы выбрать (или отвергнуть) средства, имеющие сходные показатели;

· подготовка отчета по результатам выбора.

В процессе выбора возможно получение двух результатов:

· запроса на получение дополнительной информации к процессу оценки.

Масштаб выбора должен устанавливать требуемый уровень детализации, необходимые ресурсы, график и ожидаемые результаты. Существует ряд параметров, которые могут быть использованы для определения масштаба, включая:

· использование предварительного отбора (например, отбор только средств, работающих на конкретной платформе);

· использование ранее полученных результатов оценки, результатов оценки из внешних источников или комбинации того и другого;

Алгоритмы, обычно используемые для выбора, могут быть основаны на масштабе или ранге. Алгоритмы, основанные на масштабе, вычисляют единственное значение для каждого CASE-средства путем умножения веса каждого критерия на его значение (с учетом масштаба) и сложения всех произведений. CASE-средство с наивысшим результатом получает первый ранг. Алгоритмы, основанные на ранге, используют ранжирование CASE-средств - кандидатов по отдельным критериям или группам критериев в соответствии со значениями критериев в заданном масштабе. Затем, аналогично предыдущему, ранги сводятся вместе и вычисляются общие значения рангов.

При анализе результатов выбора предполагается, что процесс выбора завершен, CASE-средство выбрано и рекомендовано к использованию. Тем не менее, может потребоваться более точный анализ для определения степени зависимости значений ключевых критериев от различий в значениях характеристик CASE-средств - кандидатов. Такой анализ позволит определить, насколько результат ранжирования CASE-средств зависит от оптимальности выбора весовых коэффициентов критериев. Он также может использоваться для определения существенных различий между CASE-средствами с очень близкими значениями критериев или рангами.

Если ни одно из CASE-средств не удовлетворяет минимальным критериям, выбор (возможно, вместе с оценкой) может быть повторен для других CASE-средств - кандидатов.

Если различия между самыми предпочтительными кандидатами несущественны, дополнительная информация может быть получена путем повторного выбора (возможно, вместе с оценкой) с использованием дополнительных или других критериев.

Рекомендации по выбору должны быть строго обоснованы. В случае отсутствия адекватных CASE-средств, как было отмечено выше, рекомендуется разработать новое CASE-средство, модифицировать существующее или отказаться от внедрения.

Критерии формируют базис для процессов оценки и выбора и могут принимать различные формы, включая:

· числовые меры в широком диапазоне значений, например, объем требуемой памяти;

· числовые меры в ограниченном диапазоне значений, например, простота освоения, выраженная в баллах от 1 до 5;

· двоичные меры (истина/ложь, да/нет), например, способность генерации документации в формате Postscript;

· меры, которые могут принимать одно или более из конечных множеств значений, например, платформы, для которых поддерживается CASE-средство.

Типичный процесс оценки и/или выбора может использовать набор критериев различных типов.

Структура набора критериев приведена на рисунке 11.1. Каждый критерий должен быть выбран и адаптирован экспертом с учетом особенностей конкретного процесса. В большинстве случаев только некоторые из множества описанных ниже критериев оказываются приемлемыми для использования, при этом также добавляются дополнительные критерии. Выбор и уточнение набора используемых критериев является критическим шагом в процессе оценки и/или выбора.

Рис. Структура набора критериев

· адаптируемость к конкретным требованиям пользователя. Адаптируемость к различным алфавитам, режимам текстового и графического представления (слева-направо, сверху-вниз), различным форматам даты, способам ввода/вывода (экранным формам и форматам), изменениям в методологии (изменениям графических нотаций, правил, свойств и состава предопределенных объектов) и др.

Приведенные ниже критерии являются общими по своей природе и не принадлежат к совокупности показателей качества, приведенной в стандарте ISO/IEC 9126: 1991.

· затраты на CASE-средство. Включают стоимость приобретения, установки, начального сопровождения и обучения. Следует учитывать цену для всех необходимых конфигураций (включая единственную копию, несколько копий, локальную лицензию, лицензию для предприятия, сетевую лицензию).

· оценочный эффект от внедрения CASE-средства (уровень продуктивности, качества и т.д.). Такая оценка может потребовать экономического анализа.

· профиль дистрибьютора. Общие показатели возможностей дистрибьютора. Профиль дистрибьютора может включать величину его организации, стаж в бизнесе, финансовое положение, список любых дополнительных продуктов, деловые связи (в частности, с другими дистрибьюторами данного средства), планируемая стратегия развития.

· сертификация поставщика. Сертификаты, полученные от специализированных организаций в области создания ПО (например, SEI и ISO), удостоверяющие, что квалификация поставщика в области создания и сопровождения ПО удовлетворяет некоторым минимально необходимым или вполне определенным требованиям. Сертификация может быть неформальной, например, на основе анализа качества работы поставщика.

· лицензионная политика. Доступные возможности лицензирования, право копирования (носителей и документации), любые ограничения и/или штрафные санкции за вторичное использования (подразумевается продажа пользователем CASE-средства продуктов, в состав которых входят некоторые компоненты CASE-средства, использовавшиеся при разработке продуктов).

· экспортные ограничения.

· профиль продукта. Общая информация о продукте, включая срок его существования, количество проданных копий, наличие, размер и уровень деятельности пользовательской группы, система отчетов о проблемах, программа развития продукта, совокупность применений, наличие ошибок и др.

· поддержка поставщика. Доступность, реактивность и качество услуг, предоставляемых поставщиком для пользователей CASE-средств. Такие услуги могут включать телефонную "горячую линию", местную техническую поддержку, поддержку в самой организации.

· доступность и качество обучения. Обучение может проводиться на территории поставщика, пользователя или где-либо в другом месте.

· адаптация, требуемая для внедрения CASE-средств в организации пользователя. Примером может быть определение способа использования централизованного CASE-средства с единой, общей БД в распределенной среде.

Контрольные вопросы

3. Критерии оценки и выбораCASE-средств.

4. Структура набора критериев

5. Функциональные характеристики.

7. Простота использования.

8. Эффективность

9. Сопровождаемость.

10. Переносимость.

11. Общие критерии.

1. Зиндер Е.З. Бизнес-реинжиниринг и технологии системного проектирования. Учебное пособие. М., Центр Информационных Технологий, 2006

2. Калянов Г.Н. CASE. Структурный системный анализ (автоматизация и применение). М., "Лори", 2006.

3. Создание информационной системы предприятия. "ComputerDirect", 2006, N2

4. Шлеер С., Меллор С. Объектно-ориентированный анализ: моделирование мира в состояниях. Киев, "Диалектика", 2009.

5. Панащук С.А. Разработка информационных систем с использованием CASE-системы Silverrun. "СУБД", 2013, №3.

6. Горчинская О.Ю. Designer/2000 - новое поколение CASE-продуктов фирмы ORACLE. "СУБД", 2005, №3.

7. Горин С.В., Тандоев А.Ю. Применение CASE-средства Erwin 2.0 для информационного моделирования в системах обработки данных. "СУБД", 1995, №3.

8. Горин С.В., Тандоев А.Ю. CASE-средство S-Designor 4.2 для разработки структуры базы данных. "СУБД", 2012, №1.

Размещено на Allbest.ru

...Анализ структуры и методологии CASE-средств. Методологии проектирования, используемые в CASE-средствах. Основные понятия о системах электронного документооборота, их создание с помощью CASE-средств. Объектно-ориентированное и структурное проектирование.

курсовая работа , добавлен 18.07.2014

Обзор известных программ, которые выполняют аналогичные функции. Выбор инструментальных средств разработки. Проектирование пользовательского интерфейса и структур данных (во внешней и оперативной памяти). Выбор стандартных визуальных компонентов.

курсовая работа , добавлен 13.10.2015

Использование CASE-средств для поддержки процессов создания и сопровождения информационных систем. Задачи графического редактора диаграмм, документатора и администратора проекта. Основные возможности IBM Rational Professional Bundle и IBM Rational Rose.

реферат , добавлен 30.05.2012

Системы автоматического проектирования. Сравнительный анализ средств для проектирования автоматизированных информационных систем. Экспорт SQL-кода в физическую среду и наполнение базы данных содержимым. Этапы развития и характеристика Case-средств.

курсовая работа , добавлен 14.11.2017

Определение понятия CASE-технологий. Использование комплексного инструментария ER/Studio для создания логической и физической модели данных, генерирования баз данных на платформе СУБД Access. Процедура добавления атрибутов и сущностей, создания связей.

контрольная работа , добавлен 21.12.2011

Сравнительный анализ гостиничных информационных систем. Анализ и выбор CASE-средств для моделирования бизнес-процессов. Визуальная и математическая модели предметной области, выбор архитектуры и платформы информационной системы, построение базы данных.

дипломная работа , добавлен 20.07.2014

Функционально-модульный и объектно-ориентированный подходы к разработке CASE-технологий, принцип алгоритмической декомпозиции с выделением функциональных элементов. Основные требования к блокам анализа, проектирования, реализации и инфраструктуры.

контрольная работа , добавлен 27.09.2010

Понятие и функциональные особенности запоминающих устройств компьютера, их классификация и типы, сравнительная характеристика: ROM, DRAM и SRAM. Оценка преимуществ и недостатков каждого типа оперативной памяти, направления и пути их использования.

презентация , добавлен 20.11.2013

Критерии и порядок выбора интерфейса веб-сайта. Характеристики, которые определяют успешность пользовательского интерфейса. Структура навигационной системы. Графический дизайн и выбор цветовой схемы. Техническая реализация интерфейса сайта на сегодня.

реферат , добавлен 24.02.2011

Классификация автоматизированных информационных систем (АИС). Проектирование АИС складского учета с использованием CASE-средства Rational Rose. Подходы к проектированию, анализ CASE-средств. Программная реализация профессионально ориентированной АИС.

М одель процесса оценки и выбора, рассматриваемая ниже (рисунок ниже), описывает наиболее общую ситуацию оценки и выбора, а также показывает зависимость между ними. Как можно видеть, оценка и выбор могут выполняться независимо друг от друга или вместе, каждый из этих процессов требует применения определенных критериев.

П роцесс оценки и выбора может преследовать несколько целей, включая одну или более из следующих:

оценка нескольких CASE-средств и выбор одного или более из них;

оценка одного или более CASE-средств и сохранение результатов для последующего использования;

выбор одного или более CASE-средств с использованием результатов предыдущих оценок.

К ак видно из рисунка, входной информацией для процесса оценки является:

определение пользовательских потребностей;

цели и ограничения проекта;

данные о доступных CASE-средствах;

список критериев, используемых в процессе оценки.

Р езультаты оценки могут включать результаты предыдущих оценок. При этом не следует забывать, что набор критериев, использовавшихся при предыдущей оценке, должен быть совместимым с текущим набором. Конкретный вариант реализации процесса (оценка и выбор, оценка для будущего выбора или выбор, основанный на предыдущих оценках) определяется перечисленными выше целями.

Э лементы процесса включают:

цели, предположения и ограничения, которые могут уточняться в ходе процесса;

потребности пользователей, отражающие количественные и качественные требования пользователей к CASE-средствам;

критерии, определяющие набор параметров, в соответствии с которыми производится оценка и принятие решения о выборе;

формализованные результаты оценок одного или более средств;

П роцесс оценки и/или выбора может быть начат только тогда, когда лицо, группа или организация полностью определила для себя конкретные потребности и формализовала их в виде количественных и качественных требований в заданной предметной области. Термин "пользовательские требования" далее означает именно такие формализованные требования.

П ользователь должен определить конкретный порядок действий и принятия решений с любыми необходимыми итерациями. Например, процесс может быть представлен в виде дерева решений с его последовательным обходом и выбором подмножеств кандидатов для более детальной оценки. Описание последовательности действий должно определять поток данных между ними.

О пределение списка критериев основано на пользовательских требованиях и включает:

выбор критериев для использования из приведенного далее перечня;

определение дополнительных критериев;

определение области использования каждого критерия (оценка, выбор или оба процесса);

определение одной или более метрик для каждого критерия оценки;

назначение веса каждому критерию при выборе.

Процесс оценки

Ц елью процесса оценки является определение функциональности и качества CASE-средств для последующего выбора. Оценка выполняется в соответствии с конкретными критериями, ее результаты включают как объективные, так и субъективные данные по каждому средству.

П роцесс оценки включает следующие действия:

формулировка задачи оценки, включая информацию о цели и масштабах оценки;

определение критериев оценки, вытекающее из определения задачи;

определение средств-кандидатов путем просмотра списка кандидатов и анализа информации о конкретных средствах;

оценка средств-кандидатов в контексте выбранных критериев. Необходимые для этого данные могут быть получены путем анализа самих средств и их документации, опроса пользователей, работы с демо-версиями, выполнения тестовых примеров, экспериментального применения средств и анализа результатов предшествующих оценок;

подготовка отчета по результатам оценки.

О дним из важнейших критериев в процессе оценки может быть потенциальная возможность интеграции каждого из средств-кандидатов с другими средствами, уже находящимися в эксплуатации или планируемыми к использованию в данной организации.

М асштаб оценки должен устанавливать требуемый уровень детализации, необходимые ресурсы и степень применимости ее результатов. Например, оценка должна выполняться для набора из одного или более конкретных CASE-средств; CASE-средств, поддерживающих один или более конкретных процессов создания и сопровождения ПО или CASE-средств, поддерживающих один или более проектов или типов проектов.

С писок CASE-средств - возможных кандидатов формируется из различных источников: обзоров рынка ПО, информации поставщиков, обзоров CASE-средств и других подобных публикаций.

С ледующим шагом является получение информации о CASE-средствах или получение их самих или и то, и другое. Эта информация может состоять из оценок независимых экспертов, сообщений и отчетов поставщиков CASE-средств, результатов демонстрации возможностей CASE-средств со стороны поставщиков и информации, полученной непосредственно от реальных пользователей. Сами CASE-средства могут быть получены путем приобретения, в виде оценочной копии или другими способами.

О ценка и накопление соответствующих данных может выполняться следующими способами:

анализ CASE-средств и документации поставщика;

опрос реальных пользователей;

анализ результатов проектов, использовавших данные CASE-средства;

просмотр демонстраций и опрос демонстраторов;

выполнение тестовых примеров;

применение CASE-средств в пилотных проектах;

анализ любых доступных результатов предыдущих оценок.

С уществуют как объективные, так и субъективные критерии. Результаты оценки в соответствии с конкретным критерием могут быть двоичными, находиться в некотором числовом диапазоне, представлять собой просто числовое значение или иметь какую-либо другую форму.

Д ля объективных критериев оценка должна выполняться путем воспроизводимой процедуры, чтобы любой другой специалист, выполняющий оценку, мог получить такие же результаты. Если используются тестовые примеры, их набор должен быть заранее определен, унифицирован и документирован.

П о субъективным критериям CASE-средство должно оцениваться группой специалистов, использующих одни и те же критерии. Необходимый уровень опыта специалистов или групп должен быть заранее определен.

Р езультаты оценки должны быть стандартным образом документированы (для облегчения последующего использования) и, при необходимости, утверждены.

О тчет по результатам оценки должен содержать следующую информацию:

введение

. Общий обзор процесса и перечень основных результатов;

предпосылки

. Цель оценки и желаемые результаты, период времени, в течение которого выполнялась оценка, определение ролей и соответствующего опыта специалистов, выполнявших оценку;

подход к оценке

. Описание общего подхода, включая полученные CASE-средства, информацию, определяющую контекст и масштаб оценки, а также любые предположения и ограничения;

информация о CASE-средствах

. Она должна включать следующее: 1) наименование CASE-средства; 2) версию CASE-средства; 3) данные о поставщике, включая контактный адрес и телефон; 4) конфигурацию технических средств; 5) стоимостные данные; 6) описание CASE-средства, включающее поддерживаемые данным средством процессы создания и сопровождения ПО, программную среду CASE-средства (в частности, поддерживаемые языки программирования, операционные системы, совместимость с базами данных), функции CASE-средства, входные/выходные данные и область применения;

этапы оценки. Конкретные действия, выполняемые в процессе оценки, должны быть описаны со степенью детализации, необходимой как для понимания масштаба и глубины оценки, так и для ее повторения при необходимости;

конкретные результаты

. Результаты оценки должны быть представлены в терминах критериев оценки. В тех случаях, когда отчет охватывает целый ряд CASE-средств или результаты данной оценки будут сопоставляться с аналогичными результатами других оценок, необходимо обратить особое внимание на формат представления результатов, способствующий такому сравнению. Субъективные результаты должны быть отделены от объективных и должны сопровождаться необходимыми пояснениями;

выводы и заключения

;

приложения . Формулировка задачи оценки и уточненный список критериев.

Посетитель нашего сайта обратился с просьбой о консультации по защите информации клиентов:

Я пишу дипломную работу на тему: Защита персональных данных пациента в сети поликлиник. Предположим есть такая программа для регистрации пациентов в нескольких поликлиниках, и они связаны с друг другом по сети(как обычно это бывает). Мне нужно обеспечить безопасность информации о пациентах. Пожалуйста помогите мне раскрыть этот вопрос… Как выполняется взлом, или же кража информации (по сети, внешне и т.д.); каким образом защитить информацию; пути решения этой проблемы и т.д. Оочень прошу помогите…Ais

Что ж, эта задача для многих актуальна во все времена. Информационная безопасность — это отдельное направление в IT.

Действительно, для того чтобы защититься от утечки информации прежде всего нужно понимать отчего такие утечки случаются. Как происходит взлом иформационных систем?

Возможно для опытных специалистов по безопасности это и звучит банально, но для многих людей это будет откровением: большая часть проблем с информационной безопасностью происходит по вине самих пользователей информационных систем. Я ткну пальцем в небо и моя цифра взята «с потолка», но по моему мнению и опыту 98% всех хищений и взломов происходят либо по халатности пользователей, либо умышленно, но опять же изнутри. Поэтому, бОльшую часть усилий стоит направить именно на внутреннюю безопасность. Самое интересное, что я читал по этому поводу, это одно из суждений учителя Инь Фу Во :

Другими словами, мотивы для утечки информации и способы её устроить, рождаются именно изнутри, и чаще всего в таком деле фигурируют те люди, которые уже и так имеют доступ к этой информации.

Сюда же можно отнести и всевозможные вирусы, трояны, зловредные расширения для браузеров. Поскольку эти вещи проникают в компьютеры пользователей просто по незнанию. И если пользователь с зараженного компьютера будет работать с важной информацией — то соответственно с помощью этих вещей можно похитить и её. Сюда же относим и плохие пароли, социальную инженерию, фейковые сайты и письма — со всем этим легко справляться, нужно просто быть внимательным.

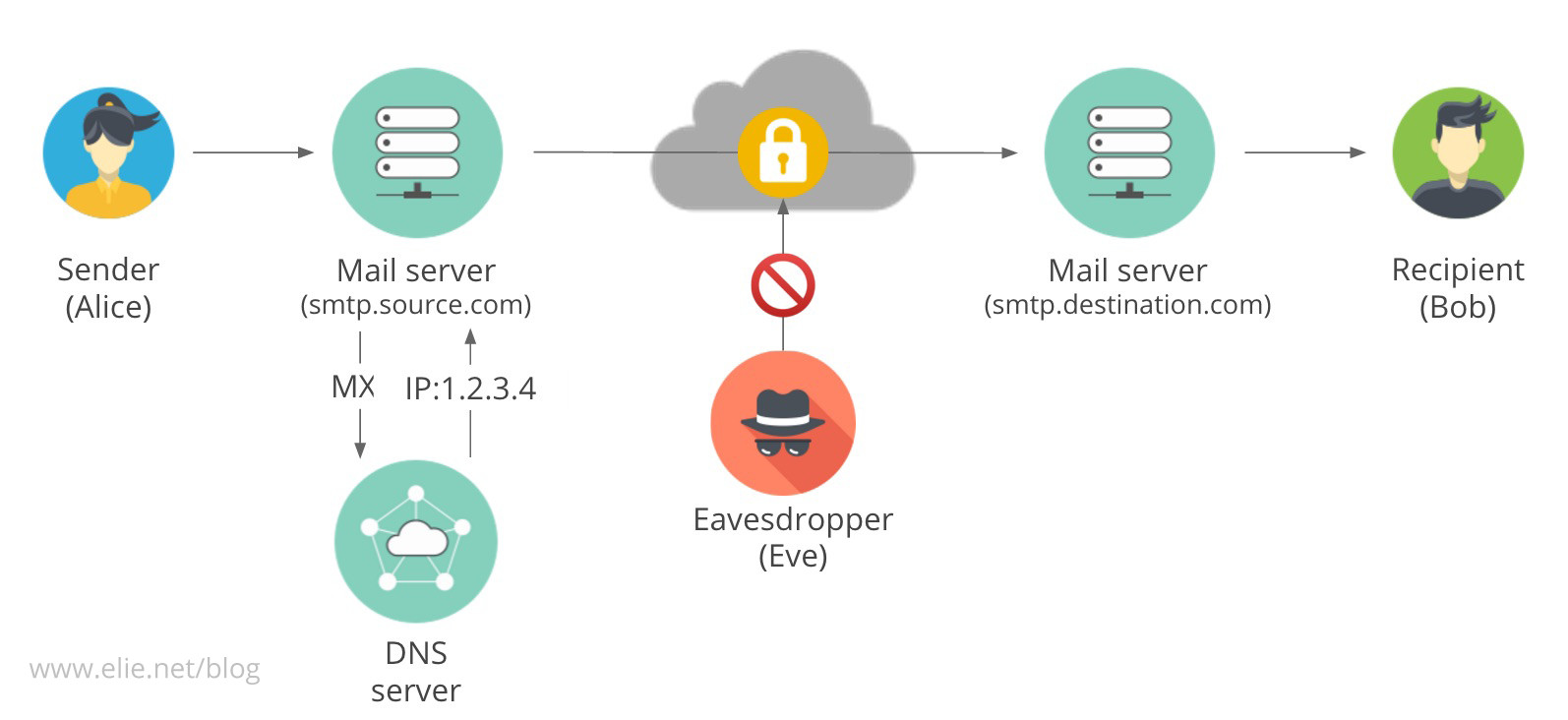

Этот пункт будет следующим в списке, поскольку это самый очевидный способ для хищения информации. Речь идёт о перехвате. Аббревиатура означает Man In The Middle — человек на середине. То есть, для кражи информации происходит как бы вклинивание злоумышленника в канал передачи данных — он изобретает и использует какой то способ, для того чтобы перехватить данные на пути их следования.

Как происходит перехват информации

В свою очередь, способов организовать MITM тоже много. Это и всевозможные фейки сайтов и сервисов, различные снифферы и прокси. Но суть всегда одна — злоумышленник заставляет «думать» какую-либо из сторон, что он — это другая сторона и при обмене все данные проходят через него.

Способы тоже очевидны. И сводятся к двум:

Варианты организации этого тоже не отличаются многообразием, по крайней мере в своей сути. Реализаций конечно же достаточно. Давайте рассмотрим именно суть этих методов защиты.

VPN — Virtual Privat Network. Наверняка слышал о нём каждый. Это первый, и часто единственный, способ, который позволяет организовать безопасное информационное пространство для обмена нескольких учреждений. Суть его — построение сети туннелей поверх глобальной незащищенной сети (Интернет). Именно такой способ я и рекомендую как первый к внедрению в подобной системе офисов. VPN позволит офисам работать как-бы в единой локальной сети. Но связь между офисами будет происходить по интернету. Для этого между офисами организовываются VPN-туннели.

Примерно таким образом это работает. VPN-туннель, это как бы «труба» в интернете, внутри которой проложена ваша локальная сеть. Технически, такой тунель можно организовать множеством способом. Самих VPN — есть несколько реализаций — это и pptp, и l2tp, ipsec. позволяет — получается такой «VPN на коленке». Это конечно не исключает возможности для MITM — данные можно перехватить, «подключиться к трубе». Но здесь мы и переходим ко второму пункту защиты — шифрованию.

Для того чтобы атака MITM не могла быть успешной, достаточно зашифровать все передаваемые данные. Я не буду вдаваться в подробности, но суть такова, что вы превращаете передаваемый между вами трафик в нечитабельную субстанцию, которую невозможно прочитать и использовать — шифруете. При этом, расшифровать эти данные может только адресат. И наоборот.

Соответственно, даже если злоумышленник сумеет организовать MITM-атаку — он перехватит передаваемые вами данные. Но он не сможет их расшифровать, а значит никакого вреда не нанесёт. Да и не будет он организовывать такую атаку, зная что вы передаете шифрованные данные. Так вот, та самая «труба» из предыдушего пункта, это именно шифрование.

В принципе, вся современная информационная безопасность сводится именно к этим двум вещам — туннелированию и шифрованию. Тот же https — это только шифрование, данные передаются открыто, в глобальной сети, любой желающий может организовать атаку и перехватить их. Но пока у него нет ssl-сертификатов и ключей для расшировки этих данных — ничем это и никому не грозит.

Это те самые пресловутые 98%. Даже если вы построите сверхшифрованные двойные туннели с двухфакторной аутентификацией — это ничем вам не поможет, пока пользователи могут подхватить троян или использовать слабые пароли.

Поэтому, самым важным в защите является именно забота об обучении пользователей. Я давно этим стараюсь заниматься и на сайте уже есть некоторые материалы, которые в этом могут помочь:

Я думаю, после прочтения данной статьи и этих мануалов вы будете знать об информационной безопасности больше, чем 90% людей:) По крайней мере, вы сможете задавать уже более конкретные вопросы и находить чёткую информацию.

А тем временем, у меня есть новость, друзья. Мы идём в SMM! И я рад представить вам нашу группу на Facebook —

КОНЕЦ XX века был отмечен лавинообразным распространением Интернета: в геометрической прогрессии росли скорости доступа, охватывались все новые и новые территории, практически между любыми двумя точками в мире можно было установить быструю связь через сеть. Но передача информации не была безопасной, злоумышленники могли перехватить, украсть, изменить ее. В это время стала набирать популярность идея организации надежного канала, который для связи будет использовать общедоступные коммуникации, но защитит передаваемые данные за счет применения криптографических методов. Стоимость организации такого канала была во много раз меньше стоимости прокладки и поддержания выделенного физического канала. Таким образом, организация защищенного канала связи становилась доступной средним и малым предприятиям и даже частным лицам.

Система ViPNet обеспечивает прозрачную защиту информационных потоков любых приложений и любых протоколов IP как для отдельных рабочих станций, файловых серверов, серверов приложений, маршрутизаторов, серверов удаленного доступа и т.п., так и сегментов IP-сетей. Одновременно она выполняет функции персонального сетевого экрана для каждого компьютера и межсетевого экрана для сегментов IP-сетей.

Ключевая структура носит комбинированный характер, имеет как симметричную схему распределения ключей, что позволяет обеспечить жесткую централизованную систему управления, так и систему открытого распределения ключей, и используется как доверенная среда для работы PKI. Прикладные программы системы ViPNet дополнительно предоставляют защищенные службы реального времени для циркулярного обмена сообщениями, проведения конференций, ведения переговоров; для служб гарантированной доставки почтовой корреспонденции с процедурами электронной подписи и разграничением доступа к документам; для служб автопроцессинга для автоматической доставки файлов. Кроме того, отдельно оформленные криптографические функции ядра (подпись и шифрование) и реализованная поддержка MS Crypto API при необходимости могут встраиваться непосредственно в различные прикладные системы (например, системы электронного документооборота).

Программное обеспечение системы ViPNet функционирует в операционных средах Windows, Linux.

Каждый компонент ViPNet CUSTOM содержит встроенный сетевой экран и систему контроля сетевой активности приложений, что позволяет получить надежную распределенную систему межсетевых и персональных сетевых экранов.

Для разрешения возможных конфликтов IP-адресов в локальных сетях, включаемых в единую защищенную сеть, ViPNet CUSTOM предлагает развитую систему виртуальных адресов. Во многих случаях это позволяет упростить настройку прикладного ПО пользователя, так как наложенная виртуальная сеть со своими виртуальными адресами будет скрывать реальную сложную структуру сети. ViPNet CUSTOM поддерживает возможность межсетевого взаимодействия, что позволяет устанавливать необходимые защищенные каналы связи между произвольным числом защищенных сетей, построенных с использованием ViPNet CUSTOM. Кроме того, система обеспечивает защиту информации в современных мульти-сервисных сетях связи, предоставляющих услуги IP-телефонии и аудио- и видеоконфе-ренц-связи. Поддерживается приоритизация трафика и протоколы Н.323, Skinny.

В условиях нарастающих интеграционных процессов и создания единого информационного пространства во многих организациях ЛАНИТ предлагает провести работы по созданию защищенной телекоммуникационной инфраструктуры, связывающей удаленные офисы фирм в единое целое, а также обеспечение высокого уровня безопасности информационных потоков между ними.

Применяемая технология виртуальных частных сетей позволяет объединять территориально распределенные сети как с помощью защищенных выделенных каналов, так и виртуальных каналов, проходящих через глобальные общедоступные сети. Последовательный и системный подход к построению защищенных сетей предполагает не только защиту внешних каналов связи, но и эффективную защиту внутренних сетей путем выделения замкнутых внутренних контуров VPN. Таким образом, применение технологии VPN позволяет организовать безопасный доступ пользователей в Интернет, защитить серверные платформы и решить задачу сегментирования сети в соответствии с организационной структурой.

Защита информации при передаче между виртуальными подсетями реализуется на алгоритмах асимметричных ключей и электронной подписи, защищающей информацию от подделки. Фактически данные, подлежащие межсегментной передаче, кодируются на выходе из одной сети, и декодируются на входе другой сети, при этом алгоритм управления ключами обеспечивает их защищенное распределение между оконечными устройствами. Все манипуляции с данными прозрачны для работающих в сети приложений.

При межсетевом взаимодействии между территориально удаленными объектами компании возникает задача обеспечения безопасности информационного обмена между клиентами и серверами различных сетевых служб. Сходные проблемы имеют место и в беспроводных локальных сетях (Wireless Local Area Network, WLAN), а также при доступе удаленных абонентов к ресурсам корпоративной информационной системы. В качестве основной угрозы здесь рассматривается несанкционированное подключение к каналам связи и осуществление перехвата (прослушивания) информации и модификация (подмена) передаваемых по каналам данных (почтовые сообщения, файлы и т.п.).

Для защиты данных, передаваемых по указанным каналам связи, необходимо использовать соответствующие средства криптографической защиты. Криптопреобразования могут осуществляться как на прикладном уровне (или на уровнях между протоколами приложений и протоколом TCP/IP), так и на сетевом (преобразование IP-пакетов).

В первом варианте шифрование информации, предназначенной для транспортировки по каналу связи через неконтролируемую территорию, должно осуществляться на узле-отправителе (рабочей станции - клиенте или сервере), а расшифровка - на узле-получателе. Этот вариант предполагает внесение существенных изменений в конфигурацию каждой взаимодействующей стороны (подключение средств криптографической защиты к прикладным программам или коммуникационной части операционной системы), что, как правило, требует больших затрат и установки соответствующих средств защиты на каждый узел локальной сети. К решениям данного варианта относятся протоколы SSL, S-HTTP, S/MIME, PGP/MIME, которые обеспечивают шифрование и цифровую подпись почтовых сообщений и сообщений, передаваемых с использованием протокола http.

Второй вариант предполагает установку специальных средств, осуществляющих криптопреобразования в точках подключения локальных сетей и удаленных абонентов к каналам связи (сетям общего пользования), проходящим по неконтролируемой территории. При решении этой задачи необходимо обеспечить требуемый уровень криптографической защиты данных и минимально возможные дополнительные задержки при их передаче, так как эти средства туннелируют передаваемый трафик (добавляют новый IP-заголовок к туннелируемому пакету) и используют различные по стойкости алгоритмы шифрования. В связи с тем, что средства, обеспечивающие криптопреобразования на сетевом уровне полностью совместимы с любыми прикладными подсистемами, работающими в корпоративной информационной системе (являются «прозрачными» для приложений), то они наиболее часто и применяются. Поэтому, остановимся в дальнейшем на данных средствах защиты информации, передаваемой по каналам связи (в том числе и по сетям общего доступа, например, Internet). Необходимо учитывать, что если средства криптографической защиты информации планируются к применению в государственных структурах, то вопрос их выбора должен решаться в пользу сертифицированных в России продуктов.