Вредоносное ПО (malware) - это назойливые или опасные программы,...

Настройка Kerio VPN Server для подключения отдельных VPN клиентов.

Сервер VPN используется для связи удаленых концов VPN туннелей и удаленных клиентов с использованием Kerio VPN Клиента .VPN сервер доступен на вкладке Интерфейсы (Interfaces) в разделе Настройки/Интерфейсы (Configuration / Interfaces) как отдельный интерфейс.

Заходим в эту вкладку и среди интерфейсов видим желанный нам VPN Server. Двойной щелчок на интерфейсе сервера VPN открывает диалог, позволяющий установить параметры сервера VPN (можно также выделить интерфейс и нажать Правка (Edit) или выбрать Правка (Edit) из контекстного меню).

В октрывшемся окне необходимо активизировать сервер VPN (Enable VPN server). И указать IP адрес сетки для VPN клиентов. В моей сетке все локальные юзеры имеют адреса типа 192.168.100.xxx, а все VPN клиенты 192.168.101.xxx

По умолчанию (при первом запуске после инсталляции) WinRoute автоматически выбирает свободную подсеть, которая будет использоваться для VPN. При обычных условиях изменять установленную по умолчанию сеть нет необходимости. У бедитесь, что подсеть VPN клиентов не конфликтует с локальной подсетью!

На вкладке DNS необходимо указать DNS серверы, которые будут назначаться вашим VPN клиентам. Это может быть необходимо в доменной сетке, где необходим доступ к компьютерам по NS именам.

Использовать специальные серверы DNS (Use specific DNS servers) эта опция позволяет указать основной и вторичный DNS серверы для VPN клиентов. Если в локальной сети используется не DNS Форвардер , а другой DNS сервер, то используйте эту опцию.

Мои юзеры не пользуются NS именами, поэтому здесь я все оставил без исключений.

Вкладка Advanced (Дополнительное) мне также не нужна, но про ней напишем всеравно.

Слушать порт (Listen on port) - Порт, на котором VPN сервер принимает входящие соединения (используются протоколы TCP, и UDP). По умолчанию установлен порт 4090 (в обычных условиях изменять порт нет необходимости).

Примечания:

Чтобы убедиться, что указанный порт действительно свободен, просмотрите Журнал ошибок на предмет появления подобных записей.

Пользовательские маршруты (Custom Routes)

В этом разделе можно определить другие сети, к которым будут установлены маршруты через VPN туннель. По умолчанию определены маршруты ко всем локальным подсетям со стороны сервера VPN - см. главу Обмен информацией маршрутизации).

Совет: используйте сетевую маску 255.255.255.255, чтобы определить маршрут к определенному узлу. Это может помочь, например, при добавлении маршрута к узлу в демилитаризованной зоне со стороны VPN сервера.

Первое правло пускает пользователей из интернета к VPN серверу по протоколу Kerio VPN (порт 4090).

Вот здесь будут отображаться подклчюенные пользователи. В настройках самих пользователей можно настроить, будет ли VPN сервер выдавать адреса клиентам, а можно за каждым VPN клиентом закрепить определенный IP адрес в сети.

Вот и всё. Если что не понятно, прошу сюда.

В наследство от предыдущего администратора мне осталась очень хитрая система раздачи интернета. На windows XP был установлен UserGate 2.8. Сама машина имела 2 сетевых интерфейса (локальная сеть и интернет). Крутилось все это на обычном десктопе. Логическая структура раздачи тоже была очень интересна:

1. Все пользователи были разбиты по группам в зависимости от квоты выдаваемого трафика (т.е 100mb, 200mb, 300mb, только ICQ и др.) Групп было порядка 10.

2. Авторизация пользователей происходила по ip адресу компьютера (когда в фирме было 20 компьютеров в рабочей группе со статическими адресами все было еще терпимо, сейчас же пользователей порядка 150 соответственно компьютеров примерно столько же).

Назревали с течением времени и другие проблемы:

1. Количество пользователей росло.

2. Авторизация по ip приносила много проблем. Очень трудно отслеживать перемещение пользователей, да и трафик пользователя оставался незащищенным.

3. Инфраструктура компании с рабочей группы была переведена в домен.

4. Стабильность работы провайдера оставляла желать лучшего. Поэтому был подключен Интернет от еще одного провайдера.

5. Железо на котором крутилось прокси оставалось жить недолго.

Мной был подготовлен план по переходу на другой прокси сервер.

Начнем. Планирование

1. Необходимо определиться что мы хотим (т.е. какой функционал нам необходим).

2. На какой платформе все это будет работать.

3. Как проводить авторизацию пользователей

4. Как разделить пользователей.

5. Прочие плюшки.

Ответы по пунктам.

1. Необходимо:

1.1 Нам необходим прокси-сервер который слушает локальный интерфейс на определенном порту и делает запросы на 2 других сетевых интерфейса, которые смотрят в интернет.

1.2 Так же нужно распределение нагрузки между 2 провайдерами и перенаправление запросов одному провайдеру при отказе другого.

1.3 Так же необходима поддержка NAT для работы почтового сервера.

1.4 Группы пользователей должны браться из AD и проходить аутентификацию по паролю своих учетных записей.

1.5 Возможность выдачи пользователю квоты по количеству полученных мегабайт.

1.6 Гибкие политики HTTP и FTP.

1.7 Web-сервер статистики с для пользователей

2. Платформа:

В качестве платформы была выбрана виртуальная машина на Xen Server.

В качестве связки ОС+прокси рассматривались следующие варианты.

FreeBSD+squid+ipfw+Samba+SARG (FreeBSD + squid + ipfw + SAMBA + )

Windows+UserGate 5 (www.usergate.ru/)

Windows+Kerio Winroute Firewall 6 (www.kerio.ru/ru/firewall)

Выбор был остановлен на Windows+Kerio Winroute Firewall 6 (почему именно Kerio расскажу в следующей статье)

3 Авторизация пользователей.

Решено было использовать Active Directory в качестве базы данных пользователей и проводить авторизацию по логину и паролю из AD.

4. Система квот была упрощена до 4 групп - 300mb, 500mb, unlim, ICQ+корпоративные сайты.

Развертывание и эксплуатация.

1. Так как было принято решение переносить proxy-сервер на сервер виртуализации (о котором рассказывалось ). Необходимо было добавить 2 сетевых карты (для подключения интернета). Как это делается описано .

2. Создаем VM и останавливаем Windows XP. Для ОС делаем все необходимые настройки.

3. Настраиваем сеть. Первый локальный интерфейс получает все настройки от DHCP (который работает на контроллере домена)

Второй интерфейс выносим в подсеть 192,168,1,0

Третий интерфейс выносим в подсеть 192,168,2,0

К ним подключаются модемы.

Проверяем работоспособность сети командой traceroute и ping.

4. Устанавливаем Kerio Winroute Firewall

5. И настраиваем его (документацию берем с сайта kerio).

В настройках нет ничего трудного. Но есть некоторые подводные камни.

1. При настройки nat для почтовго сервера мы весь трафик идущий на 110 и 25 порт заворачиваем на ip адрес почтового сервера. Проблема возникает если кто-то из пользователей пользуется почтой на сторонних сервера (например mail.ru и google.ru) через почтовые клиенты. Решением этой проблемы может быть или пользование почтой через web - интерфейс этих сайтов, либо настройка переадресации почты со стороннего сайта на корпоративный почтовый сервер.

2. Т.к. идет распределение нагрузки и отказоустойчивость 2 каналов то в ДНС-записи вашего почтового домена имеет смысл сделать некоторые изменения.

например

у вас есть запись в ДНС

MX xxx.xxx.xxx.xxx 10 mail.domen.ru

где ххх.ххх.ххх.ххх - это ip адрес выданый вам провайдером

вносим еще одну запись

MX ххх.ххх.ххх.ххх 20 mail.domen.ru

где ххх.ххх.ххх.ххх - это ip адрес выданый вам вторым провайдером.

При таких ДНС записях сервера почтовой пересылки будут проверять доступность первого ip и при его недоступности доставлять письма по второму ip адреса.

3. Если вы поменяете порт и адрес прокси сервера, то чтобы не бегать по офису достаточно в групповых политиках указать настройки прокси-серверов которые будут применяться автоматически. Но это касается тех браузеров у которых в настройках стоит параметр Брать настройки прокси из системы. Если например у юзера в Mozilla стоит ручная настройка прокси, то идти к нему все таки придется. Хотя... Не могу сказать точно т.к. все юзеры в моей компании используют IE.

4. У керио есть один большой минус. Нет возможности назначать квоту группе. Есть шаблон квоты для всех пользователей или необходимо выставлять квоту вручную каждому пользователю.

Ну вроде бы все.

Сейчас сервер находиться в переходном режиме т.е. мы отключаем клиентов от старого и подключаем к новому. На сегодняшний день Kerio используют порядка 65 пользователей. Особых проблем кроме вышеописанных не замечено.

Так что всем спасибо за внимание. Ждите продолжения.

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

Процессор AMD 3200+;

HDD 500Гб; (необходимо гораздо меньше)

— Сетевая карта – 2 шт.

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Система перезагрузится.

Снова ждем.

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Керио перейти в браузере по написанному адресу.

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

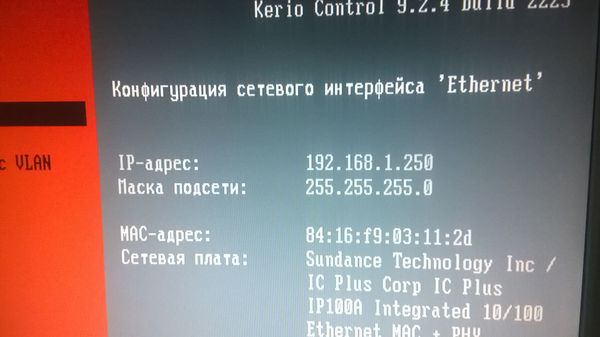

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

IP-адрес: 192.168.1.250

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

Анонимную статистику, конечно же, не передаем, убираем галочку.

Вводим новый пароль администратора.

Вот и всё. Здравствуй Керио.

Нужно отметить, что выбранный IP-адрес 192.168.1.250 для сетевой карты внутренней сети решено было изменить на адрес 192.168.1.1 для того, чтоб не перенастраивать много оборудования. Сеть существовала долгое время без контроля и Керио пришлось в неё добавить методом встраивания. После смены IP чтоб попасть в интерфейс нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены:)

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

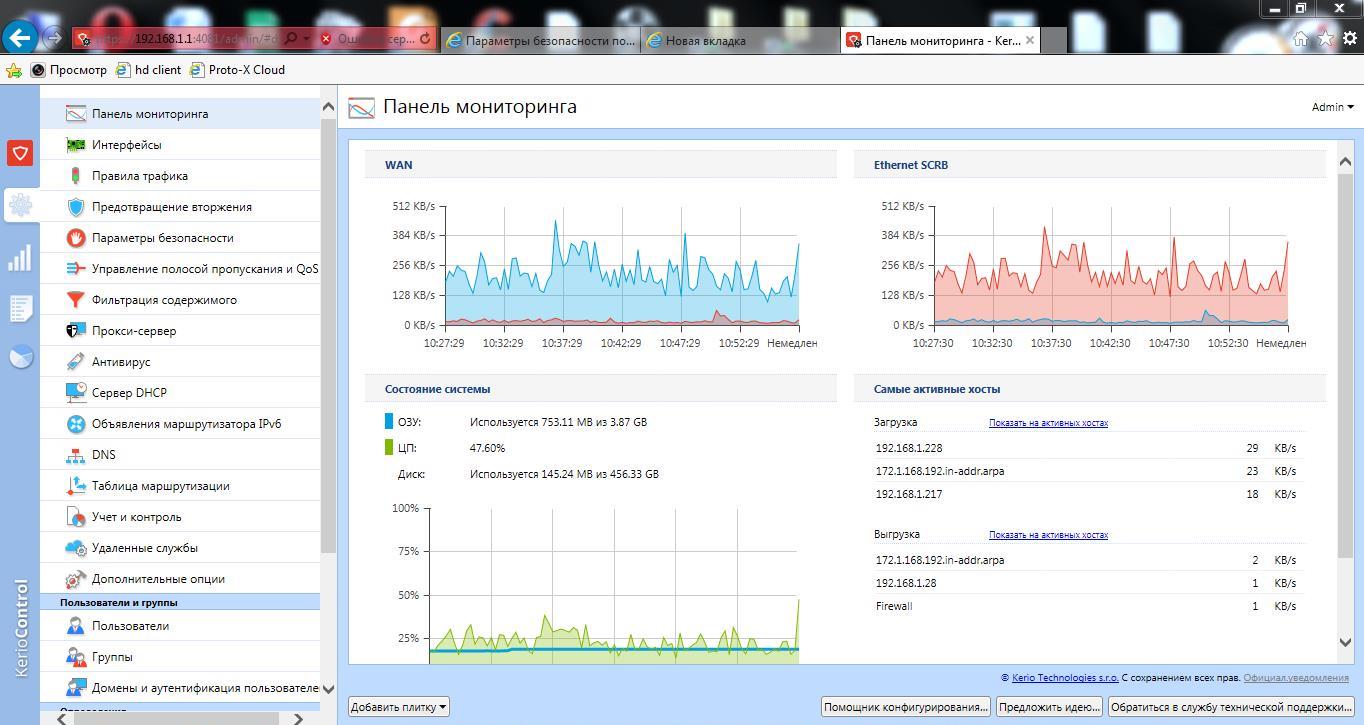

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

Интерфейс – наше подключение (в режиме роута кстати).

Протокол – TCP/UDP.

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

(подключение по оптике)

Как настроить раздачу интернета пользователям через NAT в Kerio Winroute Firewall. Настройка NAT в Kerio Winroute Firewall.

Дано - Сервер Windows 2003 Server EE, с установленным и настроенным Kerio Winroute Firewall 6.4.2.

Задача - Выпустить сисадмина в интернет не через прокси, как всех, а через NAT. Чтобы контра и вебмани запускались. Поехали...

Для начала создадим новое правило в разделе Traffic Policy . Оно будет называться вначале New rule.

Далее необходимо добавить источник. Тоесть компьютер того, кто будет иметь доступ в интернет. В нашем случае это компьютер системного администратора. Я написал DNS имя компьютера в домене - sysadmin.local . Можно написать и IP адрес. Зависит от ситуации.

После добавления Source (Источник) необходимо добавить и Destination (Назначение) . В нашем случае это сетевое подключение с именем Internet. Жмём Add -> Network Inteface и выбираем из списка наше подключение к интернету.

После добавления этих параметров в наше правило. Мы, как бы, намекаем компьютеру, что машина sysadmin.local имеет доступ к сетевому подключению Internet . Далее нам необходимо указать тип подключения, порты и службы, по которым он будет иметь этот доступ.

В поле Service мы ничего добавлять не будем. Там уже есть значение Any . Обо говорит о том что доступ открыт ко всем портам и службам.

Во вкладке Translation по умолчанию пусто. Нам это не интересно, поэтому жмём по пустому полю на вкладке Translation и видим окошко (Edit Translation) настроек NAT перед собой.

Нам нужно только выпустить пользователя в интернет по всем портам. Поэтому мы выбираем параметр "Translate to IP address of outgoing interface (typical settings)" . Этим правилом мы говорим Kerio, что весь исходящий трафик от пользователя нужно напрямую транслировать в интернет. Можно выбрать какой-либо интерфейс, куда будут транслироваться пакеты, и IP адрес. Но нам это сейчас не нужно.

Жмём OK и видим наше правило. Вроде бы все ок, но оно не работает:) А почему?

Забыли разрешить правило и нажать кнопку Apply . Для разрешения правила жмём на пустое поле под вкладкой Action и выбираем там параметр Permit .

Вот теперь наше правило выглядит вот так:

И оно работает. Пользователь имеет NAT-ированный исходящий доступ в интернет. Может играть в контру, варкрафт и запускать Webmoney.

Kerio Winroute Firewall, настройка правил, квоты пользователей

1) Установите из каталога Proxy \Kerio Winroute Firewall на компакт-диске программное обеспечение Kerio Winroute Firewall 6.0.4 и настройте эту программу таким образом, чтобы она работала как прокси-сервер, обеспечивая возможность клиенту (виртуальному компьютеру под управлением Windows 98) обращаться на Web -сервер на компьютере преподавателя. При этом сетевой адаптер Local Network Connection должен выступать в роли интерфейса, подключенного к Интернету (public ), а сетевой адаптер VMware Network Adapter VMnet1 - в качестве интерфейса, подключенного к внутренней локальной сети (private ).

2) Создайте пользователя TestUser с паролем test во внутренней базе данных Kerio Personal Firewall и настройте для него права таким образом, чтобы он имел возможность выхода в Интернет. Предоставьте ему квоту на работу в Интернете в 50 Мбайт в день и 500 Мбайт в месяц. От имени этого пользователя подключитесь к Web -серверу на компьютере преподавателя, а затем просмотрите от его имени протокол работы и остаток квоты.

Примечание. Внутренний пользователь Kerio (не пользователь домена Windows 2000) используется потому, что во время выполнения этой лабораторной работы у нас нет возможности подключиться к контроллеру домена.

3) После завершения лабораторной работы отключите виртуальный компьютер Windows 98 и удалите Kerio WinRoute Firewall при помощи консоли Add/Remove Programs.

1) Запустите из каталога Proxy \Kerio WinRoute Firewall файл kerio-kwf-6.0.4-win.exe. На экране Setup Type выберите тип установки Custom и на следующем экране убедитесь, что выбраны все компоненты (помощь на чешском языке можно не устанавливать).

2) На экране Administrative Account оставьте имя администратора по умолчанию - Admin и назначьте для него пароль P @ssw 0rd .

3) На экране Remote Access убедитесь, что флажок Remote Access снят.

4) Если возникнет предупреждение Windows о том, что компонент Kerio VPN Adapter не прошел тестирование на совместимость с Windows , нажмите на кнопку Continue Anyway .

5) После окончания установки Kerio WInRoute Firewall перезагрузите компьютер.

6) После перезагрузки ответьте Yes на предложение запустить Kerio Administration Console . В окне New Connection проверьте предлагаемые вам параметры подключения и введите пароль. Откроется окно Network Rules Wizard . На его первом экране нажмите на кнопку Next .

7) На экране Type of Internet Connection оставьте переключатель в верхнем положении (Ethernet, DSL, cable modem or other).

8) На экране Internet Adapter выберите адаптер Local Area Connection.

9) На экране Outbound Policy оставьте переключатель в положении Allow Access to the following services only и оставьте флажки только напротив строк HTTP , HTTPS , FTP и DNS .

10) На экране VPN Server установите переключатель в положение No .

11) На экране Inbound Policy нажмите на кнопку Next , не определяя никакие внутренние серверы, которые должны быть доступны пользователям из Интернета.

12) На экране Internet Sharing (NAT ) оставьте переключатель в положении Enable NAT и на следующем экране нажмите на кнопку Finish . Осмотрите основные возможности настройки Kerio Winroute Firewall из его административной консоли. Раскройте узел Content Filtering , в нем - HTTP Policy , перейдите на вкладку Proxy Server и просмотрите значения в группе "General Options ".

13) Запустите виртуальный компьютер под управлением Windows 98 в VMWare Workstation и щелкните по иконке Internet Explorer на рабочем столе. Откроется окно мастера подключения к Интернету. Установите переключатель в положение "Настроить подключение к Интернету вручную" и нажмите на кнопку "Далее".

14) На следующем экране установите переключатель в положение "Я подключаюсь к Интернету через локальную сеть" и нажмите на кнопку "Далее".

15) На следующем экране снимите флажок "Автоматическое определение прокси-сервера" и установите флажок "Ручная настройка прокси-сервера".

16) На следующем экране установите флажок "Один прокси-сервер для всех протоколов" и в поле Прокси-сервер для HTTP введите IP -адрес интерфейса VMNet 1, в поле порт - 3128. Нажмите два раза на кнопку Далее, а затем - на кнопку "Готово".

17) В адресной строке Internet Explorer введите

HTTP :// London

и просмотрите открывшуюся страницу.

1) В окне Administration Console раскройте узел Users and Groups и щелкните по строке Users. На вкладке User Accounts нажмите на кнопку Add . Откроется окно мастера создания нового пользователя.

2) На первом экране - General введите имя пользователя TestUser и пароль (например, test ). Убедитесь, что в строке Authentification выбрано Internal User Database и нажмите на кнопку Next .

3) На экранах Groups и Rights оставьте значения по умолчанию.

4) На экране Quota установите флажки Enable daily limit и Enable monthly limit и установите дневной лимит в 50 Мбайт, а ежемесячный - в 500 Мбайт. На экранах Content Rules и Automatic Login оставьте значения по умолчанию. Нажмите на кнопку Finish .

5) После создания пользователя перейдите на вкладку Authentification Options и установите флажок Always require users to be authentificated when accessing web pages . Нажмите на кнопку Apply .

6) Перейдите на узел Content Filtering -> HTTP Policy. На вкладке URL Rules нажмите на кнопку Add . В поле Description введите надпись Deny All . В группе Action установите переключатель в положение Deny Access to the Web site (все остальные элементы управления оставьте со значениями по умолчанию) и нажмите OK .

7) Еще раз нажмите на кнопку Add , в поле Description введите TestUser Allowed , переставьте переключатель ниже в положение Selected Users и нажмите на кнопку Set . Добавьте в список Selected Users пользователя TestUser . Все остальные параметры оставьте без изменений и нажмите OK . Затем при помощи кнопок со стрелками в правой части экрана поменяйте взаимное расположение созданных вами правил таким образом, чтобы правило TestUser Allowed оказалось выше Deny All и нажмите на кнопку Apply . Перезапустите Kerio Personal Firewall , чтобы избавиться от кэшированных данных о разрешениях.

8) Перезагрузите виртуальный компьютер под управлением Windows 98, а затем откройте Internet Explorer и обратитесь по адресу http ://london . Появится окно "Предупреждение системы безопасности" с предупреждением о невозможности проверки сертификата. нажмите на кнопку Да.

9) В окне Firewall Authentification Page (открытом через безопасное соединение) введите имя пользователя и пароль Test . После еще одного предупреждения системы безопасности откроется страница Web -сайта на компьютере преподавателя.

Примечание. Иногда приглашение для ввода имени пользователя и пароля появляются во встроенном окне Windows. Чтобы явно открыть страницу аутентификации, введите в Web-броузере адрес HTTP://192.168.X.1:4080.

10) Чтобы просмотреть статистику для пользователя, необходимо вернуться на страницу аутентификации (при помощи кнопки Назад) и нажать на ссылку Index Page , а затем - Statistics .

11) Чтобы удалить Kerio Winroute Firewall, воспользуйтесь консолью Add/Remove Programs в Панели управления.